ВВЕДЕНИЕ

Корпорация Майкрософт выпустила рекомендации майкрософт по безопасности по этой проблеме для ИТ-специалистов. Рекомендации по безопасности содержат дополнительную информацию, связанную с обеспечением безопасности. Чтобы просмотреть рекомендации по безопасности, перейдите на следующий веб-сайт Корпорации Майкрософт:

http://technet.microsoft.com/security/advisory/2862152

Решение

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайт каталога обновлений Майкрософт.

Дополнительная информация

1. Цель этого обновления для системы безопасности

Обновление системы безопасности только подтверждает проверку удостоверений удаленных серверов IPsec при удаленном под соединении с клиентом IPsec. Установка этого обновления может быть трехшаговая. Процесс описан в этом разделе и подробно описан в этой статье.

Чтобы установить это обновление, выполните следующие действия:

-

Установите обновление на клиентской системе, улучшая проверку удаленного сервера. Обновление будет отключено после установки, пока администратор не выполнит шаг 2 и не включит обновление вручную. (Это описано в разделе 4.1.) Если имеется конфигурация «клиент-шлюз», обновление должно быть установлено на клиентский компьютер. Если имеется конфигурация «сайт-сайт», установку должны получить оба сервера удаленных сообщений.

-

Обновив сертификат на сервере, удостоверение которого нужно проверить в соответствии с новыми правилами проверки. (Это описано в разделе «Инструкции по развертыванию».)

-

Обновив реестр на компьютерах проверки, включив в него новые правила проверки. Как только эти правила зарегистрируются в реестре, обновление автоматически начнет применять новые правила при создании туннель с удаленной стороной.

Обратите внимание, что это обновление применимо только к подключениям в режиме туннела. Это не влияет на подключения в режиме транспорта.

2. Кто должен установить это обновление для системы безопасности?

Администраторам предприятий с такой конфигурацией следует обновить удаленный клиент и серверы для повышения безопасности.

-

DirectAccess с сертификатом AuthIP В такой конфигурации обновление необходимо установить на клиентских компьютерах под управлением

Windows 7. Сервер, сертификат которого необходимо обновить в конфигурации, может работать на Windows Server 2008 R2, Windows Server 2012 или Windows Server 2012 R2.Это обновление не будет действовать, если оно установлено в Windows 8 на основе сертификата.

-

DirectAccess с проверкой подлинности KerbProxy AuthIP в этой конфигурации обновление необходимо установить на клиентских компьютерах Windows 8 или

Windows 8.1. Для сервера не требуется никаких изменений. -

IPsec с проверкой подлинности на основе сертификата — это

наиболее универсальная конфигурация. Ее можно настроить как клиент-шлюз или как сайт-сайт.

|

Сценарий |

Протокол |

Способ проверки подлинности |

Тип установки |

Платформы для исправления |

|---|---|---|---|---|

|

IPSec |

IKEv1 |

На основе сертификата |

Сайт-сайт (например, RRAS) |

Win 2003, Windows Server 2008 и Windows Server 2008 R2 |

|

«Клиент-сервер» |

Windows XP, Windows Vista, Windows 7 |

|||

|

Компонент DirectAccess |

AuthIP |

На основе сертификата |

«Клиент-сервер» (например, DirectAccess) |

Windows 7 |

|

KerbProxy |

«Клиент-сервер» (например, DirectAccess) |

Windows 8, Windows 8.1 |

Важное примечание. Для проверки подлинности на основе сертификата (IPsec или DirectAccess):

-

Сайт на сайте. Windows Server 2012 и Windows Server 2012 R2 не нужно будет исправление, так как в этом поле достаточно проверки сертификатов.

-

От клиента к шлюзу: Windows 8 и Windows 8.1 не нужно будет исправление, так как в этом поле достаточно проверок сертификатов.

Дополнительные сведения о настройке проверок сертификатов в Windows 8, 8.1, Server 2012 и Server 2012 R2 см. в следующей статье Microsoft TechNet:

Шаг 1. Настройка инфраструктуры DirectAccess

3. Сценарии развертывания

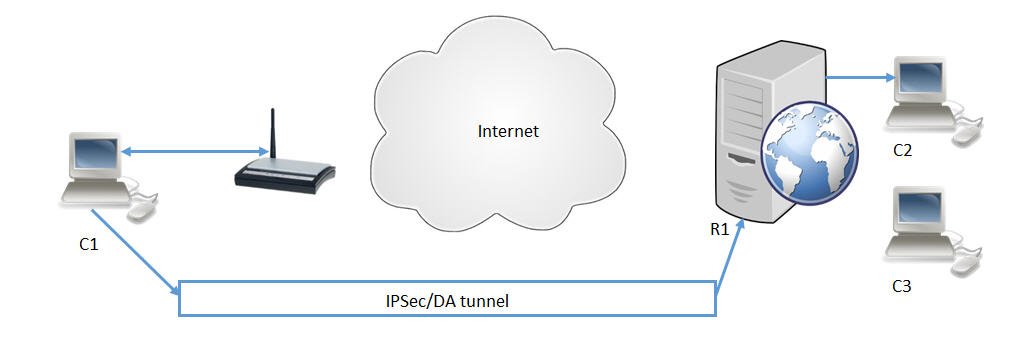

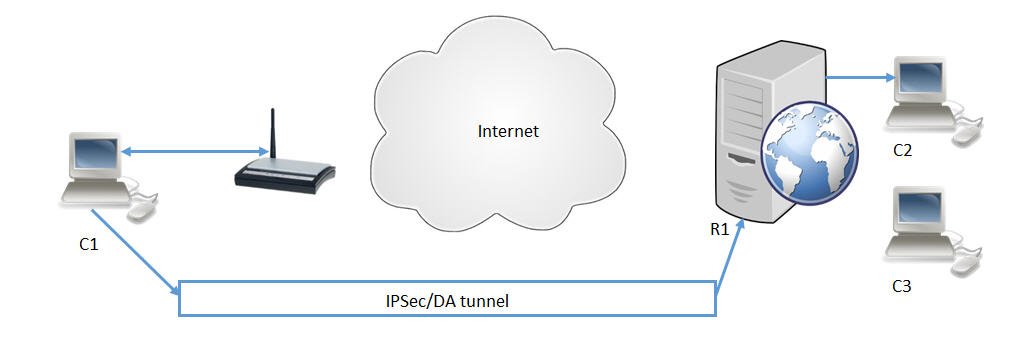

3.1. Клиент IPsec для шлюза

В этом разделе показана типичная конфигурация «клиент-шлюз». Обновление улучшит проверку на том, действительно ли компьютер C1 является действительной версией сервера R1.

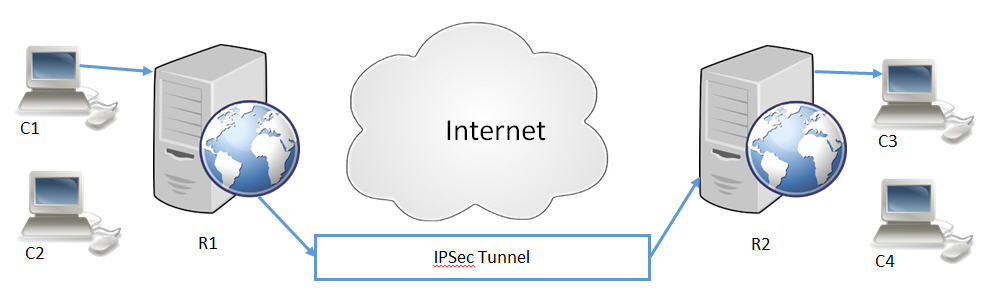

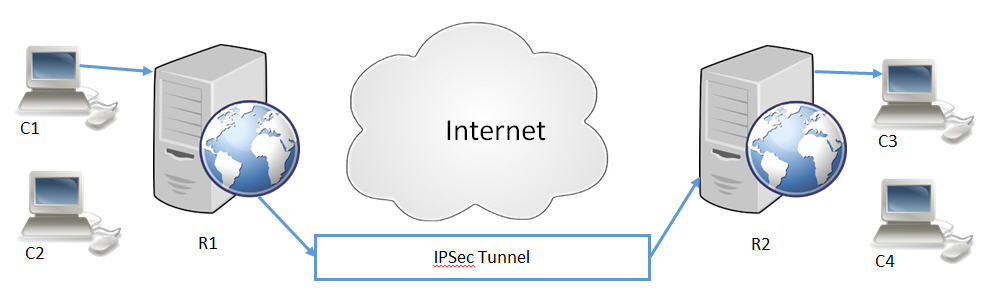

3.2. Сайт IPsec на сайт

Здесь показан распространенный трафик инициирует туннель «сайт-сайт IPsec». Серверу R1 и R2 необходимо это обновление и связанную с ним конфигурацию, чтобы обеспечить более строгую проверку достоверности других серверов.

4. Инструкции по развертыванию

4.1. Описание обновления для системы безопасности

В рамках обновления для системы безопасности 2862152 IPsec применяет дополнительные проверки в согласовании IPsec с методами проверки подлинности сертификатов (для Windows 7, Windows Server 2008 R2, Windows XP и Windows Server 2003) и проверки подлинности KerbProxy (для Windows 8, Windows Server 2012, Windows 8.1 и Windows Server 2012). Во время согласования IPsec также проверяет указанные атрибуты со значениями в реестре следующим образом:

Windows 7 и более ранние версии операционных систем

-

Если настроены только IP-адрес и EKU, IPsec проверяет наличие ip-адреса назначения и идентификатора объекта EKU (OID).

-

Если настроены только IP-адрес и DNS, IPsec проверяет наличие IP-адреса назначения и имени DNS (сертификата).

-

Если настроены IP-адрес, DNS и EKU, IPsec проверяет ip-адрес назначения и идентификатор объекта EKU.

Примечания.

-

DNS (сертификат) — это имя сертификата на сервере (или на стороне ответа).

-

Идентификатор объекта EKU — это идентификатор расширенного использования ключа, который находится в сертификате сервера.

Windows 8 и Windows 8.1

-

Ip-адрес назначения и значения SPN для имени основной службы

(SPN) обычно имеет следующий формат:

host/<ComputerName>.<ComputerDomain>.comAdministrators должны предоставлять действительные IP-адреса, имена DNS и идентификаторы объектов EKU (в Windows 7 и более ранних версиях) или действительные IP-адреса и значения spN (в Windows 8 и более поздних версиях) через параметры реестра. Каждый модуль ключа будет иметь отдельный реестр, в который будет в качестве подкайки для каждого метода проверки подлинности.

Эти же параметры можно также настроить на компьютере, отвечая на запросы, чтобы защитить ответив. Это применимо только для Windows 7 и более ранних версий.

В Windows 8 и более поздних версиях можно настроить только компьютер-инициатор. Не удается настроить ответного.

4.2. Развертывание сертификатов — Windows 7 и более ранние версии

Сценарий 4.2.1 IPsec

4.2.1.1 EKU в клиенте:

-

Если у вашего клиента IPsec уже есть сертификат с EKU, вам не нужно обновлять или перезаповлать новый сертификат в клиентской системе IPsec. На IPsec-сервере будет развернут новый сертификат с EKU.

Обратите внимание, что этот сертификат должен быть прицепен к корневому центру сертификации (ЦС), настроеному в политике IPsec. Настройте новый EKU в параметрах реестра клиента.

-

Сертификаты без EKU считаются «всена назначениями». При этом новые проверки EKU не будут применяться. Если вы хотите принудительно выполнять проверку сертификата, настройте только параметры DNS.

4.2.1.2 Конфигурация DNS клиента:

-

Если вы хотите использовать проверки на основе DNS, можно настроить имя DNS (имя сертификата) сертификата сервера в параметрах реестра клиента.

Примечание. Если EKU настроен, параметры DNS не рассматриваются. Поэтому, если вы хотите использовать проверку на основе DNS, настройте только параметры DNS.

4.2.2 Сценарий «сайт-сайт»

Конфигурация EKU 4.2.2.1:

-

Если у вашего инициатора или ответа уже есть сертификат с EKU, вам не нужно обновлять или перезаповлать сертификат для этого инициатора или ответа. Просто настройте EKU одноранговых сертификатов в параметрах реестра на обоих концах.

-

Если у вашего сертификата инициатора или ответа нет EKU, это означает, что это «всенамерный сертификат» и новые проверки EKU не будут применяться. Если вы хотите принудительно выполнять проверку сертификата, настройте только параметры DNS.

4.2.2.2 Конфигурация DNS:

-

Если вы хотите использовать проверки на основе DNS, вы можете настроить имя DNS (имя сертификата) одноранговых сертификатов в реестре на обеих сторонах.

Примечание. Если EKU настроен, параметры DNS не рассматриваются. Поэтому, если вы хотите использовать проверку на основе DNS, настройте только параметры DNS.

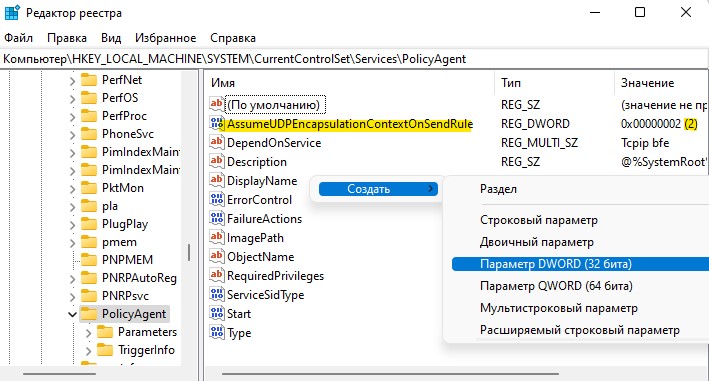

4.3. Параметры реестра в Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Проверка будет включена только в том случае, если настроены ключи реестра.

Обратите внимание, что проверка будет принудительной, даже если у ключа реестра нет значений или данных.

-

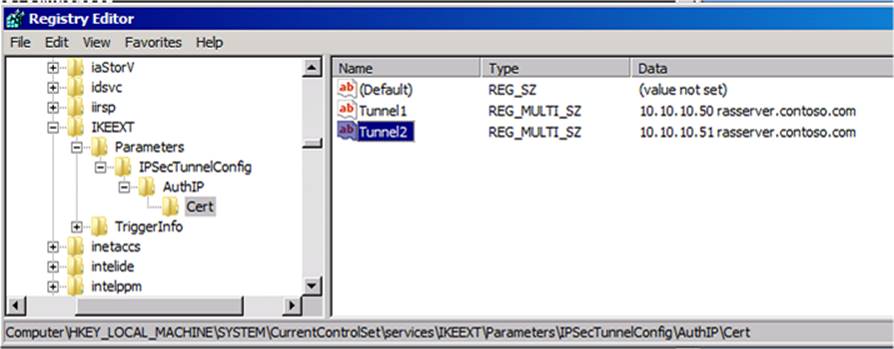

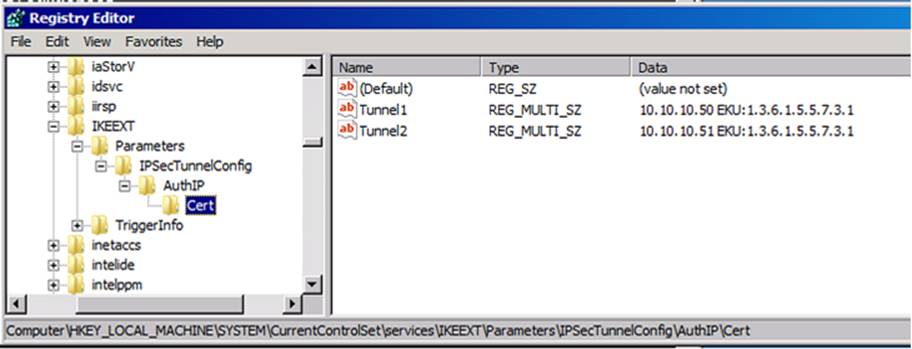

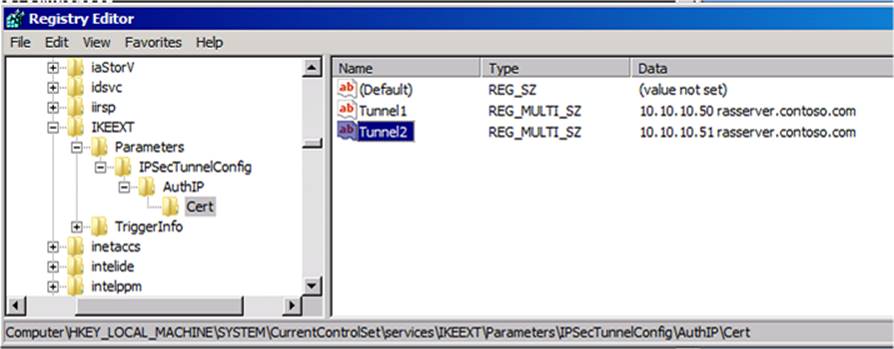

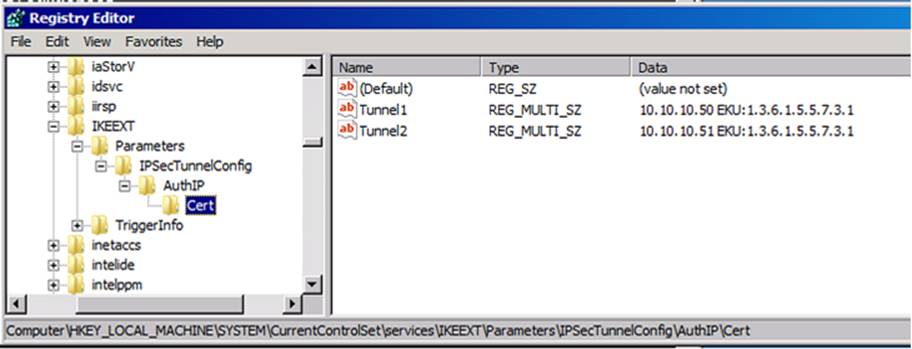

4.3.1: проверка подлинности сертификации с помощью AuthIP

-

Ключ реестра: HKLMSYSTEMCurrentControlSetServicesIKEEXTParametersIPsecTunnelConfigAuthIPCert

-

Имя реестра: это может быть любое имя (например, Tunnel1).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <DNS1> <DNS2> <DNS3> <EKU OID>

В них могут быть пробелы, табула или новая строка. Например, данные также можно настроить следующим

образом: Data: <IPv4Address или IPv6Address>

<DNS1>

<DNS2><DNS3><пользовательскийEKU OID>Настраиваемый EKU OID следует настроить с помощью префикса EKU:, как показано в следующем

примере:EKU:<EKU OID>У реестра может быть несколько

имен:

-

Имя реестра: это может быть любое имя (например, Tunnel2).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <DNS4> <DNS5> <DNS6> <EKU OID>

-

-

4.3.2: проверка подлинности сертификации с помощью IKEv1

-

Ключ реестра: HKLMSYSTEMCurrentControlSetServicesIKEEXTParametersIPsecTunnelConfigIKEV1Cert

-

Имя реестра: это может быть любое имя (например, Tunnel1).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <DNS1> <DNS2> <DNS3> <EKU OID>

В них могут быть пробелы, табула или новая строка. Например, данные также можно настроить следующим

образом: Data: <IPv4Address или IPv6Address>

<DNS1>

<DNS2><DNS3><пользовательскийEKU OID>Настраиваемый EKU OID следует настроить с помощью префикса EKU:, как показано в следующем

примере:EKU:<EKU OID>У реестра может быть несколько

имен:

-

Имя реестра: это может быть любое имя (например, Tunnel2).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <DNS4> <DNS5> <DNS6> <EKU OID>

Каждая запись может иметь не более 10 имен DNS и только один пользовательский EKU.

Максимальное количество настраиваемых имен DNS для записи — 10.

Примечание. Если размер записи превышает 16 384 знака, эта запись будет игнорироваться. К ним относятся размер IP-адреса и EKU.

На каждый пункт назначения в туннель можно использовать только один EKU (например, на IP-адрес). Поиск является итеративным. Если настроено несколько «IP-записей», первый настроенный EKU для этого записи IP-адреса будет считаться допустимым.

Максимальное количество туннельов, которые можно настроить в соответствии с путем реестра, — 1024.

Примечания

-

Необходимо настроить значения «IP». Администраторы могут настроить DNS или EKU в зависимости от своих потребностей.

-

Если настроен только EKU, проверяется EKU, присутствующий в одноранговом сертификате, а также включается или дефис проверки подлинности на основе результатов проверки.

-

Если настроено только имя DNS, проверяется только имя subjectAltName, присутствующие в сертификате, и включается или дефис проверки подлинности на основе результатов проверки.

-

Если настроены EKU и DNS, проверяется только EKU, а также включается или дефис проверки подлинности на основе проверки.

-

Подход К DNS:

-

В поле «Имя» можно указать любую строку.

-

Если у сервера есть IPv6-адрес, вместо IPv4-адреса можно указать тот же IPv6-адрес.

Способ EKU:

4.4. Параметры реестра в Windows XP и Windows Server 2003

Проверка будет включена только в том случае, если настроены ключи реестра.

Обратите внимание, что проверки будут принудительными, даже если у ключей реестра нет значений или данных.

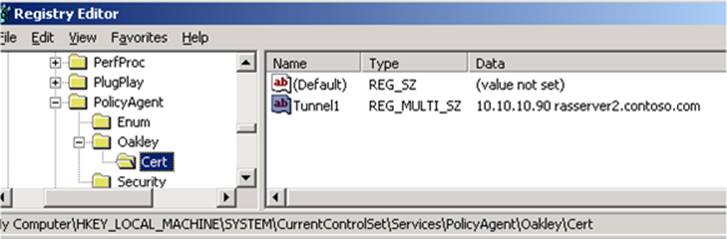

4.4.1: проверка подлинности сертификации с помощью Покли

-

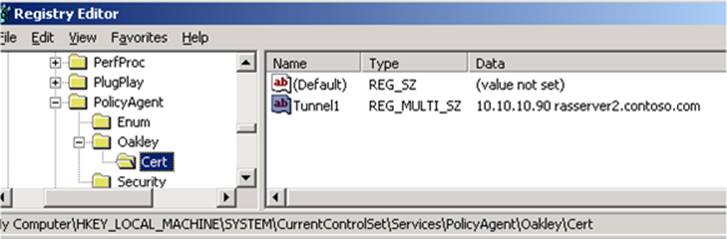

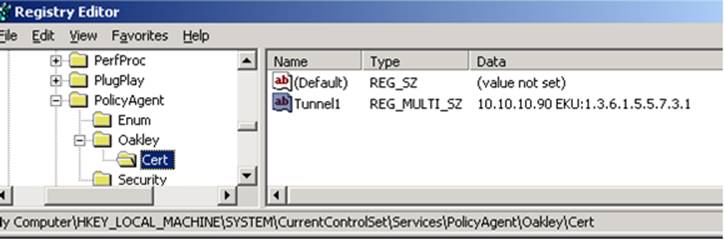

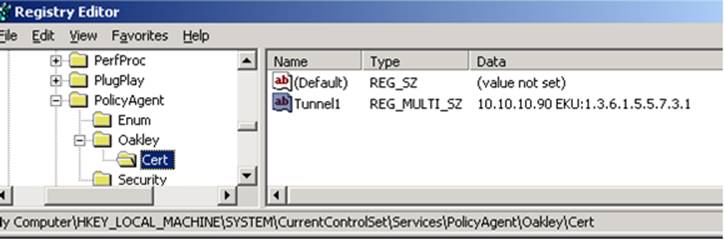

Ключ реестра: HKLMSYSTEMCurrentControlSetServicesPolicyAgentРазлиCert

-

Имя реестра: это может быть любое имя (например, Tunnel1).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address> <DNS1> <DNS2> <DNS3> <пользовательский разделитель данных EKU OID>Может быть

«пробел», «вкладка» или «новая строка». Например, можно также настроить данные следующим образом:

Data: <IPv4Address>

<DNS1>

<DNS2><DNS3><пользовательскийEKU OID>Настраиваемый EKU OID следует настроить с помощью префикса EKU:, как показано в следующем

примере:EKU:<EKU OID>У реестра может быть несколько

имен:

-

Имя реестра: это может быть любое имя (например, Tunnel2).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address> <DNS4> <DNS5> <DNS6> <EKU OID>

IP-адрес — это адрес назначения для туннель, который должен быть первой строкой в записи.

Каждая запись может иметь не более 10 имен DNS и только один пользовательский EKU.

Максимальное количество настраиваемых имен DNS для записи — 10.

Примечание. Если размер записи превышает 16 384 знака, эта запись будет игнорироваться. К ним относятся размер IP-адреса и EKU.

На место назначения для туннель можно использовать только один EKU (например, на IP-адрес). Поиск является итеративным. Если настроено несколько «IP-записей», первый настроенный EKU для этого записи IP-адреса будет считаться допустимым.

Максимальное количество туннельов, которые можно настроить в соответствии с путем реестра, — 1024.

Примечания

-

Необходимо настроить значения «IP». Администраторы могут настроить DNS или EKU в зависимости от своих потребностей.

-

Если настроен только EKU, мы проверяем EKU, присутствующий в одноранговом сертификате, и разрешаем или отвяжим проверку подлинности на основе результатов проверки.

-

Если настроено только имя DNS, проверяется только имя subjectAltName, присутствующие в сертификате, и разрешается проверка подлинности или дефис проверки подлинности на основе результатов проверки.

-

Если они настроены, проверяется только EKU и на основании проверки разрешается или дефис проверки подлинности.

Подход К DNS:

-

В поле «Имя» можно указать любую строку.

-

Если у сервера есть IPv6-адрес, вместо IPv4-адреса можно указать тот же IPv6-адрес.

Способ EKU:

4.5: Windows 8 и Windows 8.1

Проверка будет включена только в том случае, если настроен ключ реестра. Следует помнить, что проверки будут выполняться путем простого добавления ключа даже без значений и данных реестра.

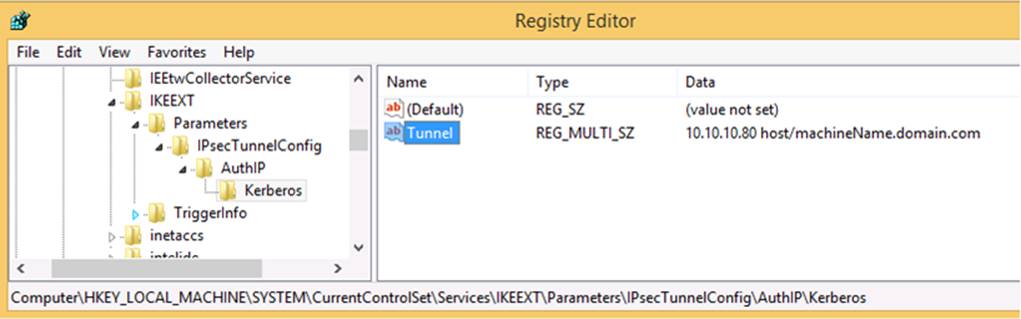

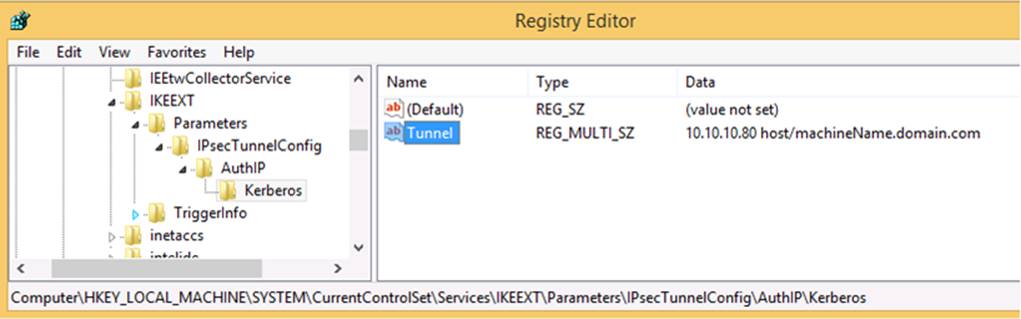

4.5.1. Проверка подлинности KerbProxy с помощью проверки подлинности AuthIP:

-

Параметр реестра: HKLMSYSTEMCurrentControlSetServicesIKEEXTParametersIPsecTunnelConfigAuthIPkerberos

-

Имя реестра: это может быть любая строка (например, Tunnel1).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <SPN1> <SPN2> <SPN3>Разделитель данных может быть

пробелом, вкладка или новая строка. Например, данные также можно настроить следующим

образом: Data: <IPv4Address или IPv6Address>

<SPN1>

<SPN2><SPN3>У реестра может быть несколько именреестра:

-

Имя реестра: это может быть любая строка (например, Tunnel2).

-

Тип: REG_MULTI_SZ

-

Данные: <IPv4Address или IPv6Address> <SPN4> <SPN5> <SPN6>

IP-адрес — это адрес назначения для туннель, который должен быть первой строкой в записи.

Максимальное количество настроенных SPNS для одной записи — 10.

Обратите внимание, что если размер записи (включая размер IP-адреса) превышает 16 384 знака, эта запись будет проигнорирована. Максимальное количество туннельов, которые можно настроить в соответствии с путем реестра, — 1024.

Способ NN:

-

В поле «Имя» можно указать любую строку.

-

Если у сервера есть IPv6-адрес, вместо IPv4-адреса можно указать тот же IPv6-адрес.

5. Устранение неполадок

Если возникают сбои подключения IPsec, выполните следующие действия, чтобы устранить проблему:

-

Убедитесь, что выполняется правильная конфигурация, как описано в предыдущих разделах.

-

Изучите журналы событий, чтобы определить, что произошло с ошибкой: инициатор или ответив.

-

В Windows 8 и более поздних версиях нет изменений со стороны ответа. Таким образом, сбой может быть только у инициатора. Если произойдет сбой, по трассировке IKE будет отобрано сообщение, похожее на следующее в журнале:

Одноранговая spN AuthIP не совпадает с настроенным spn

-

В Windows 7 и более ранних версиях сбой может быть сгенерирован инициатором или ответителем.

При сбоях на стороне инициатора регистрируются следующие события:

|

Случай сбоя |

Инициатор |

Ответ |

|---|---|---|

|

IKEv1 |

Не удалось согласование основного режима IPsec. |

Создана связь безопасности основного режима IPsec. Не включен расширенный режим. Сертификат использовался для проверки подлинности. |

|

Связь безопасности основного режима IPsec была завершена. |

||

|

AuthIP |

Не удалось согласование основного режима IPsec. |

Не удалось согласование основного режима IPsec. |

При сбоях на стороне ответа регистрируются следующие события:

|

Случай сбоя |

Инициатор |

Ответ |

|---|---|---|

|

IKEv1 |

Создана связь безопасности основного режима IPsec. Не включен расширенный режим. Сертификат использовался для проверки подлинности |

Создана связь безопасности основного режима IPsec. Не включен расширенный режим. Сертификат использовался для проверки подлинности. |

|

Не удалось согласование быстрого режима IPsec. |

Связь безопасности основного режима IPsec была завершена. |

|

|

Связь безопасности основного режима IPsec была завершена. |

Не удалось согласование быстрого режима IPsec. |

|

|

AuthIP |

Не удалось согласование основного режима IPsec. |

Не удалось провести согласование в расширенном режиме IPsec. Соответствующая связь безопасности основного режима была удалена. |

|

Не удалось провести согласование в расширенном режиме IPsec. Соответствующая связь безопасности основного режима была удалена. |

Трассировки IKE

-

В этой области можно включить трассировку IKE и воспроизвести проблему.

-

Остановите трассировку IKE.

-

Поделитесь файлом Ikeext.etl из C:windowssystem32 в службу поддержки Майкрософт.

При сбоях трассировка IKE отображает следующие журналы:

Сбой из-за EKU:

-

Пользовательский EKU сертификата одноранговых сертификатов НЕ совпадает с настроенным EKU для AUTHIP

-

Пользовательский EKU сертификата одноранговой связи НЕ совпадает с настроенным EKU для IKE

Сбой из-за сертификата:

-

Имя DNS для одноранговых сертификатов IKE НЕ совпадает с настроенными именами DNS

-

DNS-имя одноранговых сертификатов AUTHIP не совпадает с настроенными именами DNS

Windows XP и Windows Server 2003

ЖурналыВлений помогают определить причину сбоев, связанных с IPsec.

Чтобы включить ведение журнала IPsec, в командной области введите следующую команду и нажмите ввод:

Чтобы воспроизвести сбой netsh IPsec dynamic set config ikelogging 1Then, введите следующую команду:

Журнал Netsh IPsec dynamic set config ikelogging 0TheLey создается в следующей папке:

C:winodwsDebugIf есть сбои, трассировки IKE будут отображать следующие журналы:

Сбой из-за EKU:

-

Пользовательский EKU сертификата одноранговой связи НЕ совпадает с настроенным EKU для IKEv1

Сбой из-за сертификата:

-

Имя DNS-сертификата не совпадает с настроенным ИМЕНЕМ DNS для IKEv1

Обратите внимание на то, что в сообщении, которое указано в этом списке, сообщение «НЕ совпадает» является опечаткой, которая появляется в коде.

Ссылки

Дополнительные сведения о IPsec можно найти на следующей веб-странице Майкрософт:

http://technet.microsoft.com/en-us/library/hh831416Дополнительные сведения о ЦС см. на веб-странице руководства по дополнительному развертыванию:

http://technet.microsoft.com/en-us/library/hh831436Дополнительные сведения о развертывании одного сервера удаленного доступа можно найти на следующей веб-странице:

http://technet.microsoft.com/en-us/library/hh831520Дополнительные сведения о VPN для сайта можно найти на следующей веб-странице руководства по тестовой лаборатории Майкрософт:

http://technet.microsoft.com/en-us/library/jj574084.aspx

СВЕДЕНИЯ О ФАЙЛЕ

В версии этого обновления для английского языка (США) устанавливаются файлы с атрибутами, перечисленными в таблицах ниже. Дата и время для файлов указаны в формате UTC. Даты и время для этих файлов на локальном компьютере отображаются в вашем локальном времени и с текущим переходом на летнее время (DST). Кроме того, при выполнении определенных операций с файлами даты и время могут измениться.

-

Файлы, которые относятся к определенной вехе (SPn)и ветви обслуживания (QFE, GDR), отмечены в столбцах «Требования SP» и «Ветвь обслуживания».

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В филиалах службЫ QFE имеются исправления, а также широко выпущенные исправления.

-

Помимо файлов, перечисленных в этих таблицах, в этом обновлении также устанавливается связанный файл каталога безопасности(KB-номер.cat), подписанный цифровой подписью Майкрософт.

Для всех поддерживаемых версий Windows XP на базе x86

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Oakley.dll |

5.1.2600.6462 |

278,528 |

12-окт-2013 |

15:56 |

x86 |

Для всех поддерживаемых версий Windows Server 2003 и Windows XP Professional 64 на базе x64

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

Необходимый пакет обновления |

Ветвь обслуживания |

|---|---|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

407,040 |

13-окт-2013 |

05:37 |

x64 |

SP2 |

SP2QFE |

|

Woakley.dll |

5.2.3790.5238 |

361,472 |

13-окт-2013 |

05:37 |

x86 |

SP2 |

SP2QFEWOW |

Для всех поддерживаемых версий Windows Server 2003 на базе x86

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

361,472 |

12-окт-2013 |

15:57 |

x86 |

Для всех поддерживаемых версий Windows Server 2003 на базе IA-64

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

Необходимый пакет обновления |

Ветвь обслуживания |

|---|---|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

565,760 |

13-окт-2013 |

05:37 |

IA-64 |

SP2 |

SP2QFE |

|

Woakley.dll |

5.2.3790.5238 |

361,472 |

13-окт-2013 |

05:37 |

x86 |

SP2 |

SP2QFEWOW |

-

Файлы, которые относятся к определенному продукту, вехе (SPn)и ветви обслуживания (LDR, GDR), можно определить, изучив номера версий файлов, как показано в следующей таблице:

Версия

Продукт

Этап разработки

Направление поддержки

6.0.6002. 18xxx

Windows Vista с SP2 и Windows Server 2008 с SP2

SP2

GDR

6.0.6002. 23xxx

Windows Vista с SP2 и Windows Server 2008 с SP2

SP2

LDR

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

Обратите внимание на то, что в списке нет установленных файлов МАНИФЕСТА (.manifest) и ФАЙЛОВ СЛП (.manifest).

Для всех поддерживаемых версий Windows Vista и Windows Server 2008 на базе x86

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

334,848 |

11-апр-2009 |

06:28 |

x86 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

99,816 |

11-апр-2009 |

06:32 |

x86 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11-окт-2013 |

02:07 |

x86 |

|

Ikeext.dll |

6.0.6002.18960 |

444,928 |

11-окт-2013 |

02:08 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

05-янв-2008 |

11:29 |

Not applicable |

|

Wfp.tmf |

Not applicable |

218,228 |

11-окт-2013 |

00:39 |

Not applicable |

|

Bfe.dll |

6.0.6002.23243 |

334,848 |

12-окт-2013 |

02:52 |

x86 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

98,240 |

12-окт-2013 |

03:24 |

x86 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-окт-2013 |

02:53 |

x86 |

|

Ikeext.dll |

6.0.6002.23243 |

446,464 |

12-окт-2013 |

02:53 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

09-Сен-2011 |

11:41 |

Not applicable |

|

Wfp.tmf |

Not applicable |

218,580 |

12-окт-2013 |

01:42 |

Not applicable |

Для всех поддерживаемых версий Windows Vista и Windows Server 2008 на базе x64

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

458,240 |

11-апр-2009 |

07:11 |

x64 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

166,888 |

11-апр-2009 |

07:15 |

x64 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

781,824 |

11-окт-2013 |

04:23 |

x64 |

|

Ikeext.dll |

6.0.6002.18960 |

462,848 |

11-окт-2013 |

04:23 |

x64 |

|

Wfp.mof |

Not applicable |

814 |

05-янв-2008 |

11:29 |

Not applicable |

|

Wfp.tmf |

Not applicable |

217,074 |

11-окт-2013 |

02:29 |

Not applicable |

|

Bfe.dll |

6.0.6002.23243 |

458,240 |

12-окт-2013 |

03:19 |

x64 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

165,312 |

12-окт-2013 |

03:51 |

x64 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

781,824 |

12-окт-2013 |

03:20 |

x64 |

|

Ikeext.dll |

6.0.6002.23243 |

464,384 |

12-окт-2013 |

03:20 |

x64 |

|

Wfp.mof |

Not applicable |

814 |

15-ноя-2011 |

15:19 |

Not applicable |

|

Wfp.tmf |

Not applicable |

217,466 |

12-окт-2013 |

02:11 |

Not applicable |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11-окт-2013 |

02:07 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

26-сен-2013 |

12:46 |

Not applicable |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-окт-2013 |

02:53 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

09-Сен-2011 |

11:41 |

Not applicable |

Для всех поддерживаемых версий Windows Server 2008 на базе IA-64

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

781,312 |

11-апр-2009 |

06:59 |

IA-64 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

262,632 |

11-апр-2009 |

07:03 |

IA-64 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

1,124,352 |

11-окт-2013 |

03:43 |

IA-64 |

|

Ikeext.dll |

6.0.6002.18960 |

944,128 |

11-окт-2013 |

03:43 |

IA-64 |

|

Wfp.mof |

Not applicable |

814 |

03-янв-2008 |

18:54 |

Not applicable |

|

Wfp.tmf |

Not applicable |

217,254 |

11-окт-2013 |

02:05 |

Not applicable |

|

Bfe.dll |

6.0.6002.23243 |

781,312 |

12-окт-2013 |

02:17 |

IA-64 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

261,056 |

12-окт-2013 |

02:52 |

IA-64 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

1,124,352 |

12-окт-2013 |

02:18 |

IA-64 |

|

Ikeext.dll |

6.0.6002.23243 |

946,688 |

12-окт-2013 |

02:18 |

IA-64 |

|

Wfp.mof |

Not applicable |

814 |

15-мар-2011 |

05:52 |

Not applicable |

|

Wfp.tmf |

Not applicable |

217,516 |

12-окт-2013 |

01:24 |

Not applicable |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11-окт-2013 |

02:07 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

26-сен-2013 |

12:46 |

Not applicable |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-окт-2013 |

02:53 |

x86 |

|

Wfp.mof |

Not applicable |

814 |

09-Сен-2011 |

11:41 |

Not applicable |

-

Файлы, которые относятся к определенному продукту, вехе (RTM, SPn)и ветви обслуживания (LDR, GDR), можно определить, изучив номера версий файлов, как показано в следующей таблице:

Версия

Продукт

Этап разработки

Направление поддержки

6.1.7601. 18xxx

Windows 7 и Windows Server 2008 R2

SP1

GDR

6.1.7601. 22xxx

Windows 7 и Windows Server 2008 R2

SP1

LDR

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

Обратите внимание на то, что в списке нет установленных файлов МАНИФЕСТА (.manifest) и ФАЙЛОВ СЛП (.manifest).

Для всех поддерживаемых 32-разрядных (x86) версий Windows 7

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

494,592 |

20-ноя-2010 |

12:18 |

x86 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-окт-2013 |

02:01 |

x86 |

|

Ikeext.dll |

6.1.7601.18283 |

679,424 |

12-окт-2013 |

02:01 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

02:33 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-окт-2013 |

02:03 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

21:32 |

Not applicable |

|

Bfe.dll |

6.1.7601.22479 |

496,128 |

12-окт-2013 |

01:55 |

x86 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-окт-2013 |

01:56 |

x86 |

|

Ikeext.dll |

6.1.7601.22479 |

681,472 |

12-окт-2013 |

01:56 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

02:21 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-окт-2013 |

01:57 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

21:32 |

Not applicable |

Для всех поддерживаемых 64-разрядных (x64) версий Windows 7 и Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

705,024 |

20-ноя-2010 |

13:25 |

x64 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

324,096 |

12-окт-2013 |

02:29 |

x64 |

|

Ikeext.dll |

6.1.7601.18283 |

859,648 |

12-окт-2013 |

02:29 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

03:06 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

830,464 |

12-окт-2013 |

02:30 |

x64 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

20:51 |

Not applicable |

|

Bfe.dll |

6.1.7601.22479 |

706,560 |

12-окт-2013 |

02:23 |

x64 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

324,096 |

12-окт-2013 |

02:24 |

x64 |

|

Ikeext.dll |

6.1.7601.22479 |

861,184 |

12-окт-2013 |

02:24 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

02:49 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

832,000 |

12-окт-2013 |

02:25 |

x64 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

20:51 |

Not applicable |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-окт-2013 |

02:01 |

x86 |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-окт-2013 |

02:03 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

04-июл-2013 |

12:21 |

Not applicable |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-окт-2013 |

01:56 |

x86 |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-окт-2013 |

01:57 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

09-июл-2013 |

06:28 |

Not applicable |

Для всех поддерживаемых версий IA-64 Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

1,071,616 |

20-ноя-2010 |

10:24 |

IA-64 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

566,272 |

12-окт-2013 |

01:34 |

IA-64 |

|

Ikeext.dll |

6.1.7601.18283 |

1,500,160 |

12-окт-2013 |

01:34 |

IA-64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

01:59 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

1,112,064 |

12-окт-2013 |

01:36 |

IA-64 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

20:57 |

Not applicable |

|

Bfe.dll |

6.1.7601.22479 |

1,074,176 |

12-окт-2013 |

01:24 |

IA-64 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

566,272 |

12-окт-2013 |

01:24 |

IA-64 |

|

Ikeext.dll |

6.1.7601.22479 |

1,503,744 |

12-окт-2013 |

01:24 |

IA-64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,028 |

12-окт-2013 |

01:44 |

Not applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

1,113,600 |

12-окт-2013 |

01:25 |

IA-64 |

|

Wfp.mof |

Not applicable |

822 |

10-июн-2009 |

20:57 |

Not applicable |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-окт-2013 |

02:01 |

x86 |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-окт-2013 |

02:03 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

04-июл-2013 |

12:21 |

Not applicable |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-окт-2013 |

01:56 |

x86 |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-окт-2013 |

01:57 |

x86 |

|

Wfp.mof |

Not applicable |

822 |

09-июл-2013 |

06:28 |

Not applicable |

-

Файлы, которые относятся к определенному продукту, вехе (RTM, SPn)и ветви обслуживания (LDR, GDR), можно определить, изучив номера версий файлов, как показано в следующей таблице:

Версия

Продукт

Этап разработки

Направление поддержки

6.2.920 0.16 xxx

Windows 8 и Windows Server 2012

RTM

GDR

6.2.920 0.20 xxx

Windows 8 и Windows Server 2012

RTM

LDR

-

В выпусках обновлений для общего распространения (GDR) содержатся только общедоступные исправления, которые предназначены для устранения распространенных критических проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

Обратите внимание на то, что в списке нет установленных файлов МАНИФЕСТА (.manifest) и ФАЙЛОВ СЛП (.manifest).

Для всех поддерживаемых версий Windows 8

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.2.9200.16734 |

473,600 |

10-окт-2013 |

09:28 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-июн-2013 |

19:10 |

x86 |

|

Ikeext.dll |

6.2.9200.16734 |

683,520 |

10-окт-2013 |

09:29 |

x86 |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-июн-2013 |

19:10 |

x86 |

|

Bfe.dll |

6.2.9200.20846 |

473,600 |

10-окт-2013 |

22:30 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27-ноя-2012 |

04:22 |

x86 |

|

Ikeext.dll |

6.2.9200.20846 |

683,520 |

10-окт-2013 |

22:30 |

x86 |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10-окт-2013 |

22:30 |

x86 |

|

Bfe.dll |

6.2.9200.16734 |

473,600 |

10-окт-2013 |

09:28 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-июн-2013 |

19:10 |

x86 |

|

Ikeext.dll |

6.2.9200.16734 |

683,520 |

10-окт-2013 |

09:29 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

2,920 |

10-окт-2013 |

10:06 |

Not applicable |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-июн-2013 |

19:10 |

x86 |

|

Wfplwfs.sys |

6.2.9200.16734 |

38,744 |

10-окт-2013 |

10:07 |

x86 |

|

Bfe.dll |

6.2.9200.20846 |

473,600 |

10-окт-2013 |

22:30 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27-ноя-2012 |

04:22 |

x86 |

|

Ikeext.dll |

6.2.9200.20846 |

683,520 |

10-окт-2013 |

22:30 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

2,920 |

10-окт-2013 |

23:31 |

Not applicable |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10-окт-2013 |

22:30 |

x86 |

|

Wfplwfs.sys |

6.2.9200.20842 |

38,744 |

10-окт-2013 |

23:37 |

x86 |

Для всех поддерживаемых версий Windows 8 64 и Windows Server 2012

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.2.9200.16734 |

723,968 |

10-окт-2013 |

09:20 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

381,952 |

10-июн-2013 |

19:15 |

x64 |

|

Ikeext.dll |

6.2.9200.16734 |

1,160,192 |

10-окт-2013 |

09:21 |

x64 |

|

Nshwfp.dll |

6.2.9200.16634 |

888,832 |

10-июн-2013 |

19:16 |

x64 |

|

Bfe.dll |

6.2.9200.20846 |

718,848 |

10-окт-2013 |

22:26 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

378,880 |

27-ноя-2012 |

04:25 |

x64 |

|

Ikeext.dll |

6.2.9200.20846 |

1,074,688 |

10-окт-2013 |

22:26 |

x64 |

|

Nshwfp.dll |

6.2.9200.20846 |

888,832 |

10-окт-2013 |

22:26 |

x64 |

|

Bfe.dll |

6.2.9200.16734 |

723,968 |

10-окт-2013 |

09:20 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

381,952 |

10-июн-2013 |

19:15 |

x64 |

|

Ikeext.dll |

6.2.9200.16734 |

1,160,192 |

10-окт-2013 |

09:21 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

2,920 |

10-окт-2013 |

11:50 |

Not applicable |

|

Nshwfp.dll |

6.2.9200.16634 |

888,832 |

10-июн-2013 |

19:16 |

x64 |

|

Wfplwfs.sys |

6.2.9200.16734 |

96,600 |

10-окт-2013 |

11:53 |

x64 |

|

Bfe.dll |

6.2.9200.20846 |

718,848 |

10-окт-2013 |

22:26 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

378,880 |

27-ноя-2012 |

04:25 |

x64 |

|

Ikeext.dll |

6.2.9200.20846 |

1,074,688 |

10-окт-2013 |

22:26 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

2,920 |

11-окт-2013 |

00:50 |

Not applicable |

|

Nshwfp.dll |

6.2.9200.20846 |

888,832 |

10-окт-2013 |

22:26 |

x64 |

|

Wfplwfs.sys |

6.2.9200.20842 |

96,600 |

11-окт-2013 |

00:54 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-июн-2013 |

19:10 |

x86 |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-июн-2013 |

19:10 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27-ноя-2012 |

04:22 |

x86 |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10-окт-2013 |

22:30 |

x86 |

Для всех поддерживаемых версий Windows 8.1 на базе x86

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.3.9600.16427 |

549,888 |

12-окт-2013 |

21:14 |

x86 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22-авг-2013 |

02:40 |

x86 |

|

Ikeext.dll |

6.3.9600.16427 |

730,112 |

12-окт-2013 |

21:02 |

x86 |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22-авг-2013 |

02:19 |

x86 |

|

Bfe.dll |

6.3.9600.16427 |

549,888 |

12-окт-2013 |

21:14 |

x86 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22-авг-2013 |

02:40 |

x86 |

|

Ikeext.dll |

6.3.9600.16427 |

730,112 |

12-окт-2013 |

21:02 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,059 |

13-окт-2013 |

00:27 |

Not applicable |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22-авг-2013 |

02:19 |

x86 |

|

Wfplwfs.sys |

6.3.9600.16427 |

69,464 |

13-окт-2013 |

00:45 |

x86 |

Для всех поддерживаемых версий Windows 8.1 и Windows Server 2012 R2 на базе x64

|

Имя файла |

Версия файла |

Размер |

дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Bfe.dll |

6.3.9600.16427 |

828,416 |

12-окт-2013 |

21:48 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

411,136 |

22-авг-2013 |

09:43 |

x64 |

|

Ikeext.dll |

6.3.9600.16427 |

1,104,384 |

12-окт-2013 |

21:34 |

x64 |

|

Nshwfp.dll |

6.3.9600.16384 |

716,800 |

22-авг-2013 |

09:11 |

x64 |

|

Bfe.dll |

6.3.9600.16427 |

828,416 |

12-окт-2013 |

21:48 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

411,136 |

22-авг-2013 |

09:43 |

x64 |

|

Ikeext.dll |

6.3.9600.16427 |

1,104,384 |

12-окт-2013 |

21:34 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Not applicable |

3,059 |

13-окт-2013 |

02:41 |

Not applicable |

|

Nshwfp.dll |

6.3.9600.16384 |

716,800 |

22-авг-2013 |

09:11 |

x64 |

|

Wfplwfs.sys |

6.3.9600.16427 |

136,536 |

13-окт-2013 |

02:48 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22-авг-2013 |

02:40 |

x86 |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22-авг-2013 |

02:19 |

x86 |

|

Имя файла |

Hash sha1 |

Hash sha256 |

|---|---|---|

|

Windows6.0-KB2862152-ia64.msu |

80EE12A2E51477C621392A0665BC837CFF8FC29B |

55D9566C4062721EA0B8C9B02B2DE1FC5A48B6216338012BA7C3E15C9F78EC4A |

|

Windows6.0-KB2862152-x64.msu |

E24C86C21DDD00ADA6B49EE1C2A037F9D2CBD8EF |

5C2D595720F98D351400593A562DBD5812AAAADE31E7B92E8B2493771AF8EDD3 |

|

Windows6.0-KB2862152-x86.msu |

C062CCF8CCCB24411D223934451EB25323C5B9BC |

1EE3C6408CC3EE8CA8CA0C9A23089AE8F4461FFB277414F9EFC0E61B2A30B5 |

|

Windows6.1-KB2862152-ia64.msu |

61E5FC414F88C1B15FB27AB905AB67652B188FF2 |

C76E6DBBF345D2CA602AA4DCA83C780A7DF12D13F7570FDF57A605D81C33173F |

|

Windows6.1-KB2862152-x64.msu |

72BBAF8697440A998DF17DB09A69B24D96C4FE07 |

7764527EA105A36339EAF0D09B45DE8EEB3EF68B4E09B69104FD63040C97365 |

|

Windows6.1-KB2862152-x86.msu |

EAC008F3D7E22B10E646D969656C48C25FADC6B4 |

64E90C46DC94A68DC5B2DA9AEB426EB07E660F5D32AB85A611103F15E115F47 |

|

Windows8-RT-KB2862152-x64.msu |

717A29A94CFCCE8F663E555075CDE12E2A7A836D |

A1EC074D8B1576CC3F7E5847451EA13E9D189ABFF1B0C05100522C579580345E |

|

Windows8-RT-KB2862152-x86.msu |

B762EE6FDB2CE341546C3A93C919CD5A482A99A9 |

CC2B0CEFEEFAAEC76966530C38B88281F4DEE46223DE7348E2C258DAB06E6C2E |

|

Windows8.1-KB2862152-x64.msu |

EC8DF98AE6D52A827266403A267F708A9CDE9B38 |

26068674EFEE40DA6B682429FD8876DE75405A83FE3A3689711884188FB3B3AE |

|

Windows8.1-KB2862152-x86.msu |

63D555F539C3D80AF8C4CE23179A9DE447810502 |

0FB82BB48506DE4883E4DCF518E7745AEBF56B47DD9F314563B7B8EA49B24155 |

|

WindowsServer2003-KB2862152-ia64-DEU.exe |

5BD38A43C1E04B8CDF94DF9F4B7C58F6B93B4C27 |

4004B7BACEFF854FD4E8FD72B7BCD5A07AD29A3B3979CAF738C41117487B557D |

|

WindowsServer2003-KB2862152-ia64-ENU.exe |

CC67EC663C2C933B2781436EA37F6BE2AEADD4C1 |

86A30C9F2DB197C099EE5BDB95CA7B7121D87D94A8AB3ADEAEAB64E099BAD7C9 |

|

WindowsServer2003-KB2862152-ia64-FRA.exe |

FD8AF00F493485D70C94E1113DB955F2F6774444 |

58E4A5925C0A400BC3FCA664DC0E60FC930FFB54CD7879D4E0620A5DC3ADD996 |

|

WindowsServer2003-KB2862152-ia64-JPN.exe |

BC417216D77EABAED92C54C1828C09A8F1EE266A |

7122AF3D47607C5A6E7BADB8A0A740714FB908975074C7D64B6E0F9C23CA6141 |

|

WindowsServer2003-KB2862152-x86-CHS.exe |

7E8BBBA255E7DC0BE62AE188A40A8F004FCB5E4F |

4DFA6A4E6CF86DC4BA1EA0F10204F8275EB61F28B2BF5D5AC58F314760614272 |

|

WindowsServer2003-KB2862152-x86-CHT.exe |

C3707B843C2914F02FF728691B7489460557328B |

7B4829AE8CA47CF789FC3C084291B30D99D24497C5223AAD2968DCE0E7A2A214 |

|

WindowsServer2003-KB2862152-x86-CSY.exe |

17B5A8D82581E04B3DC8359A55A0775E53BAF1A6 |

5049340582FB9E145B2B3104B1066984AEBB1EE352064F1D7C9C6BDA073D2097 |

|

WindowsServer2003-KB2862152-x86-DEU.exe |

A75DC6744A60D8CADB39D1D9963FAC7B608CAA89 |

982A7F6DF2067AA891E6890D0119CD1D5CA2FCB6238CF341D47293B80B7A3EBA |

|

WindowsServer2003-KB2862152-x86-ENU.exe |

8D96F688B35EFA32EEC1B05C92A8422D304E972D |

5192DD6E6C38C635AFF68A926C60FFF1FDC1433982E5C0FFFAEE5C3EDD9C6F2C |

|

WindowsServer2003-KB2862152-x86-ESN.exe |

37DCEF5107C1C157B738FED12CAC921100EEFF6F |

63D2CDD7D92FEAD9F72D0BEC29B5B4B25626B814BAEF517AF3B9B9252993B1E2 |

|

WindowsServer2003-KB2862152-x86-FRA.exe |

60BB2ECB93869D41E432901ADB1D3ED4B71CD700 |

0E37AB5EE438261F8B2B623180BE12B05AD13ECA4F7D246D6EBC90110E2EF179 |

|

WindowsServer2003-KB2862152-x86-HUN.exe |

0EEEB1F90C9BBDBC12368029DD5DCBC94A9499E8 |

ACE72D7C2CF26E99044BF7B19CBBC25067BAA7B5972C656C1AB0256DD43B877E |

|

WindowsServer2003-KB2862152-x86-ITA.exe |

DC2AB04A66B46AA9F97B817924007E9FCD5EB306 |

F032AE531AF7C4B9B03DB92F4470D37E4F9A078EFAEE7DB8C2DE7C3AEB54A7F5 |

|

WindowsServer2003-KB2862152-x86-JPN.exe |

1FBBBEC7AB9B764D439213E5ACD7278F6114792F |

42F8DB54F37DD659221168226CDBADE0F1614FB7FF06DB3C037667EF4661DDB8 |

|

WindowsServer2003-KB2862152-x86-KOR.exe |

B7CBCEA8AFCE0A77273B5264B0E90EE57BEA8423 |

E24C14DB1809D6E7A9AE7D2BF52E84B591B7332D3F073D6272CACF2434573ADB |

|

WindowsServer2003-KB2862152-x86-NLD.exe |

799BE730609FE5D4CDB56F46A1F4520F50183A9E |

4FD53C68F54668FE0CCE9F51DA1EFFF36E6050C5CBBD42E94C3453C036C54BAF |

|

WindowsServer2003-KB2862152-x86-PLK.exe |

B5160A3964D9DD776E6DD659B47593270FA4D79D |

4E5C3C8B9859BFA8F83CBA2D7042A956CA8A69AFFF123E09899D16312FCA6D12 |

|

WindowsServer2003-KB2862152-x86-PTB.exe |

83CCFE642630C0054105D0441FEA09204DEA86CE |

4156FF7C97627C42A95871F1D8666ECF36C6146A38804BE71C2C93EF082052DE |

|

WindowsServer2003-KB2862152-x86-PTG.exe |

B7D66DB2EF501D9DF68ECE685D095EABE4CDE276 |

8E88E57841BF640E5382E0808DEEA5F9FCFBD91CC0C502D071969A6BCAE4C7FB |

|

WindowsServer2003-KB2862152-x86-RUS.exe |

B982BCC1C5D1C0AF677940555429223C7D134E7D |

E7D524899F14DD4739C48056468D66C8C59DBD6BF629942060AECF3397307F72 |

|

WindowsServer2003-KB2862152-x86-SVE.exe |

4EF34DE5D662004089E77A23F162A47359E5BFFA |

6C779C1F31C7B2587D4B097998B1C28D63FDAB19DF5AF9E6263A1F49E15FBFFE |

|

WindowsServer2003-KB2862152-x86-TRK.exe |

5506F386C876A0BDB71D722BE785CC9C4B6DBB48 |

8443ADF3249DBD3C8A1C0939B4DFC717EE94B9DD609CAAD40317992EA33E6006 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-CHS.exe |

D15894E4D38D740F1F6D40EF14D1E2CB663D3740 |

9AD8CA4C5AD11E261E1726009182FF9D256FF37C17F5CA296AFE28859D5B6E5E |

|

WindowsServer2003.WindowsXP-KB2862152-x64-CHT.exe |

E69F9455BA88CCF1F579118C0DA787A3AB66DE43 |

47FB6E9D05D63C7984E745B7709E11E27D595BA385FF667EB31DD5922F9581AA |

|

WindowsServer2003.WindowsXP-KB2862152-x64-DEU.exe |

E6F17C263EB3824534D3A23187C51382393A9111 |

A09D50A344E7ECF3010C0B5530EB36C74FCE039985E9950A67FA1B971B31E5A0 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ENU.exe |

D97C7E8E60E51CEB4C10F40CD0163DFCC0FA0E13 |

13BCFE30002F3AD0280D14287B22FBF830297EF839A93C6E539EBB19814073F5 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ESN.exe |

EEA452A980769A5B00D163EE7390B11579345E4A |

EF97F201F03D7CA58FF4B9C84B1F301DBAA750EA39BD55207BD3F2A7F97258DD |

|

WindowsServer2003.WindowsXP-KB2862152-x64-FRA.exe |

6E6B16D63B5CA7D55CE90A4569EF9BB486FBE2E8 |

5F44490CA1A9349C879E8BFC0CF01A7BAC0A296125ED9762FAACF0218F84CEEE |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ITA.exe |

4C0A6CF4A7B836918B139EA4947702CDB203F29C |

91CE056ACFF2C1022BFCD7A52850EF1C2341718207BDBAD8FEDEDAB17A48978D |

|

WindowsServer2003.WindowsXP-KB2862152-x64-JPN.exe |

F3CD39130480F41AB23B09848A4A75BE1598B9F2 |

D8FEECC1A21175819FF43C008A9CC2111E94CBE5B2D7D20C82645AFAEC10FA39 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-KOR.exe |

6AF20E71CF92A1D968E4D59894FFF9BF267361FB |

220642EFC5483967286C554D6E39B3929650100ED0C6AAC3BB0F69739129F950 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-PTB.exe |

CBB061A4942A123BC69DA4AA57F5D0AB1B49E365 |

C502413E7680C55E82F2D9A7D1B8EA8958D7967A758FFABD18C38806BA271360 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-RUS.exe |

E0FA5FB8342E2ED7C74762ED70AC69744BB77ED8 |

9F2A281001193FE1F70B776E62553971CCBB1219B605800526C48AB66955CF |

|

WindowsXP-KB2862152-x86-ARA.exe |

08C5CAA13FC12FF96BE70EB407EDB46E53631B02 |

8D0826034D9A7B390BF54E25A0F54CB7C29A9335C201FD5F7334899B5E159048 |

|

WindowsXP-KB2862152-x86-CHS.exe |

44115DD4A313FE9FE60C718F9C5EA351B134810E |

B93335E701871D7308B212556AE62CA68164931662CAAEEBA3F6FA8A2FC1792D |

|

WindowsXP-KB2862152-x86-CHT.exe |

2C50E771B0E2AFC7970BF6C50122C3C52563F79C |

D27B6B2A20FF1273BB4A145B69F88A4AC57E6118D2DF5C0068ECF348840808FB |

|

WindowsXP-KB2862152-x86-CSY.exe |

BD3DF5F3DD9711701926652FCBBB8F7BCEECC20B |

311FFDB7C7FDD1BD9A9A4347F29B2ED4322248F9938C48598E175E1B2E932DEF |

|

WindowsXP-KB2862152-x86-DAN.exe |

D862174B345C67E95F9A8BE9E32B0EE42375231D |

7687F536680D58036F3A154C695C0DADE51A1A459757005397B0B2C08E2B1A6B |

|

WindowsXP-KB2862152-x86-DEU.exe |

EC84928C2543F65D5EFB65FECF26C714AA85CF4F |

E884909D9E9B884E364BD3EACC7C93436FF586398C43D0F7E0E457D140C737FB |

|

WindowsXP-KB2862152-x86-ELL.exe |

53F4E15D7E65B9973DF6C95F1BEFD95579EEAF09 |

C467E34B2F5FACB6C3B81CBDF63036DCB53933162193F6F32F0D2D0A8F4831F8 |

|

WindowsXP-KB2862152-x86-ENU.exe |

0457906284FF7FD706D77A69AC337CE7F65C7919 |

0CC60947AFACBA9D8DF0BB3E7D6A6FA4E51C67AFCAE87082E2956B1534E05F9E |

|

WindowsXP-KB2862152-x86-ESN.exe |

6FC07F443C1C20F9DBABBDEF941FE7EA867493CA |

092BD98A6D86FCBD5B2F80C9533B54B1EBC07A6752A1D8751369BA410FB52ED6 |

|

WindowsXP-KB2862152-x86-FIN.exe |

547B01212FBC27DEE724EC2DC38DE50F919094A1 |

23620EFC04CF1695E9E3C9B0F8E023A22053088386EF49186F98156171861D43 |

|

WindowsXP-KB2862152-x86-FRA.exe |

D0F53AAD13B2B0A79762801D134E7E40D805F105 |

38718267E7C8090E8C407B2E68F3F6CA7205FCC8246F521E653DA9884512909D |

|

WindowsXP-KB2862152-x86-HEB.exe |

8E965464A33CBF7FDD07B152E39843445B5D9B37 |

ADDC0E3FD19E02559EE684339B0CFDF61F74B812CC7A8DE22360779BB36D9E6C |

|

WindowsXP-KB2862152-x86-HUN.exe |

5600AE08B7CEA40FB83416784E2F39D2C0912D32 |

5590CA39913D20F9F66A364A8CAF55B1627BCFCE84019A471457AAE7243519CE |

|

WindowsXP-KB2862152-x86-ITA.exe |

0320BED1B72A0A93A60323CDF19018190CE6C852 |

103B7DF4D26767943618099A21D1C28E713E51A41F46CD8A6471A21B67FAC58F |

|

WindowsXP-KB2862152-x86-JPN.exe |

E5BFF9F5D16658B02BB69C1B967A3C232604B02F |

6F21CFDFA9EE500970B8712F441682C8539074E7DB85493233448D105B0B1B85 |

|

WindowsXP-KB2862152-x86-KOR.exe |

A30EC90A5C4E9A28FB91505EB50426F0411AD788 |

E44D2458F5899BCC6E992C05AC9F3E25E508A6C9408C0B90723FE6DFCB0F0DC1 |

|

WindowsXP-KB2862152-x86-NLD.exe |

9C7C9B75979D0D6653D31743C1B99DCE50D3FB7 |

4008D539CCB0CFDC7503E5FB1D38BFABCF7ECAE7C1ED1C65926ECE19E3B8A581 |

|

WindowsXP-KB2862152-x86-NOR.exe |

B2C79C2E9A3D4AEC07AC0CA95990109AB23546F0 |

080BE1727CE5D3BDF3D96A20D4D961959E4FB0D2BB82FF3F99DEAB920CCDD42C |

|

WindowsXP-KB2862152-x86-PLK.exe |

337C1A1BA95EDBF09E9406BE80748D1DB80346CF |

C54AD936F9051AABA23906BF9D04EDAE32F3CAB3B2A57EA75B44E12A95500C89 |

|

WindowsXP-KB2862152-x86-PTB.exe |

4C3F4AD1510F0373F0F4E6B73CDDAE9B66392CAB |

C30CA0116215D36D540A4062AFA7C7F45EA956F77CB6B9CA109D2B96628B338C |

|

WindowsXP-KB2862152-x86-PTG.exe |

5927992A54D4AF2429C755CED1050D2447CD15EA |

8AF1670ED2B30CFD201CD250DED392ED7375FD8EB4916F6FAD5CB0BD7A09F38B |

|

WindowsXP-KB2862152-x86-RUS.exe |

69CCC88DDA04A5EAB488D651EFD0FE2BF1C3DE1E |

AAAABC926CECD40D5866207181BAF6BFF7D3D17D51DE8E2B4EDCFD334599F11B |

|

WindowsXP-KB2862152-x86-SVE.exe |

ECAE50464CC4E4711D69DBFCA79FA50CC3C14D27 |

6067587091E45118B8A480C1BC202EB1D4D61FD740B19D381101136F129201E7 |

|

WindowsXP-KB2862152-x86-TRK.exe |

1F11C641C93BF5073C3DA66C03FEC93CAEF3A171 |

7DB972F5221D697263B0DE5CE8A1748D4E9F9B2591951C9A943EDC669B422190 |

Предположим, в целях обеспечения безопасности трафика в локальной сети компании установлены средства для работы с протоколом IPsec. Но хотя администратор неукоснительно следовал всем инструкциям технической документации, у него остаются некоторые сомнения. А действительно ли трафик в сети защищен от посягательств хакеров? Как убедиться в том, что протокол IPsec в самом деле обеспечивает его защиту?

Диагностика IPsec обычно сводится к проверке процесса аутентификации

Давайте для начала разберем, как проверить, все ли функционирует нормально, и далее — если обнаружатся какие-либо проблемы — рассмотрим ситуацию в более широком контексте выявления неполадок, связанных с аутентификацией при применении IPsec. При этом я расскажу о некоторых встроенных средствах Windows Server 2003, которые можно использовать для диагностики нарушений в работе IPsec, если обнаружится, что трафик не шифруется. Отметим, однако, что рассматриваемые в данной статье приемы не всегда применимы к специальным приложениям IPsec, таким, как платы IPsec, а также IPsec на базе виртуальных частных сетей.

1. Проверка функционирования IPsec

Даже если вы успешно развернули средства для работы с протоколом IPsec, это не означает, что все будет работать безукоризненно. Когда разрывается сетевое соединение компьютера Windows Server 2003 или Windows XP, операционная система извещает об этом пользователя. К сожалению, аналогичные средства для мониторинга функционирования протокола IPsec не предусмотрены. В зависимости от реализации IPsec при появлении той или иной проблемы возникает одна из двух ситуаций. Либо теряется связь с сетью, либо — что более вероятно и гораздо опаснее — сетевые каналы связи продолжают функционировать, но прекращается шифрование трафика. Можно себе представить состояние администратора, который полагал, что передаваемые по сети данные защищены, и вдруг обнаружил, что они передаются в виде обычного текста.

Самый быстрый способ определить, функционирует ли протокол IPsec, состоит в следующем. С помощью инструментального средства Network Monitor вы фиксируете пакеты данных, поступающие с компьютера, а также на него, и проверяете, зашифрованы ли эти пакеты. Программа Network Monitor поставляется в комплекте с системой Windows 2003. Для ее установки нужно запустить модуль панели управления Add or Remove Programs и открыть окно Add/Remove Windows Components. После установки программы Network Monitor можно начинать регистрацию пакетов, выбрав пункт Start в меню Capture. Затем необходимо инициировать некие сетевые процессы и сгенерировать данные. Выполните типовую процедуру, такую, как просмотр совместно используемой папки на другом компьютере. Наконец, в меню Capture следует выбрать пункты Stop и View.

На экране 1 представлены данные по двум процедурам перехвата пакетов. На левом экране процедура выполняется в условиях, когда настройки компьютера не предусматривают использование протокола IPsec. В столбце Protocols перечислен целый ряд протоколов. На правом экране компьютер настроен на использование протокола IPsec, и в списке присутствует только один протокол: Encapsulating Security Payload (ESP).

Когда система Windows 2003 настроена на использование стандартных политик IPsec, при перехвате пакетов будет фиксироваться только протокол ESP, а также протокол управления сообщениями в сети Internet ICMP (Internet Control Message Protocol). Последнее обстоятельство объясняется тем, что стандартные политики IPsec допускают использование трафика ICMP. Итак, если при перехвате сетевого трафика обнаруживается присутствие целого ряда протоколов, можно смело сделать вывод, что протокол IPsec не функционирует должным образом.

Почти все связанные с функционированием протокола IPsec проблемы обусловлены неполадками, возникающими в процессе аутентификации на этапе обмена Internet-ключами (Internet Key Exchange, IKE). Когда два компьютера пытаются сформировать безопасное соединение (security association, SA), они вступают во взаимодействие, в ходе которого осуществляется взаимная аутентификация. IKE представляет собой алгоритм, управляющий формированием SA. Аутентификация выполняется с помощью одного из трех методов: распределенный ключ, цифровой сертификат или Kerberos. По умолчанию реализованные в Windows 2003 политики IPsec используют метод Kerberos. В подавляющем большинстве случаев диагностика функционирования IPsec сводится к диагностике процесса аутентификации.

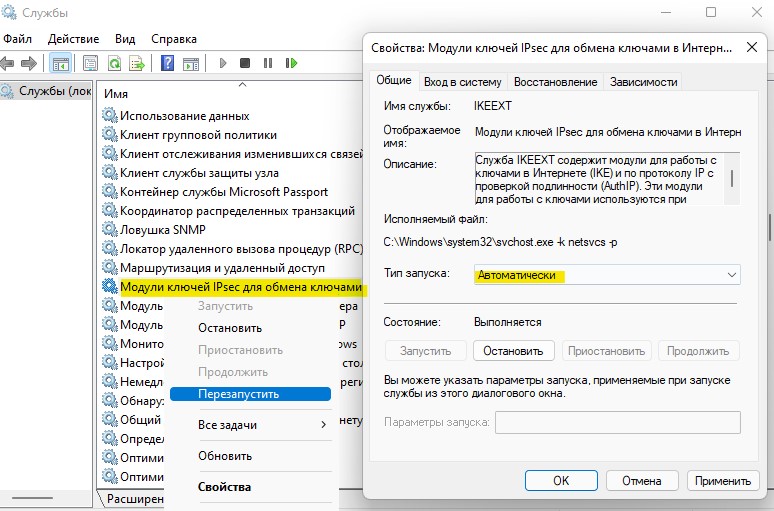

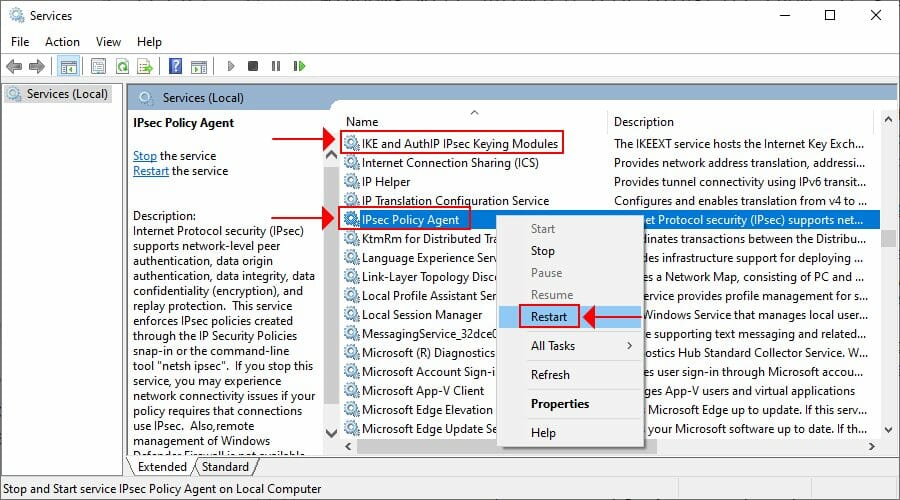

2. Повторный запуск службы IPsec

Как только вы убедитесь в том, что протокол IPsec не работает, первым делом попытайтесь перезапустить службу IPsec. Эта процедура позволит полностью прояснить состояние обмена Internet-ключами. Перезапуск службы IPsec часто дает возможность восстановить функционирование протокола IPsec в тех случаях, когда его работа прекращается вследствие существенных изменений в политике. Два преимущества описанного решения состоят в том, что оно не предполагает перезагрузки сервера и на его реализацию уходит всего несколько секунд. На компьютере Windows 2003 можно перезапустить службу IPsec посредством ввода в командной строке следующих команд Net:

net stop policyagent

net start policyagent

Теперь следует повторно выполнить процедуру перехвата сетевых пакетов или запустить один из командных тестов Netsh, о которых я расскажу позднее.

3. Диагностика проблем, связанных с обменом Internet-ключами, в журнале регистрации событий

Если проблема не решается посредством перезапуска службы IPsec, можно переходить к анализу журнала регистрации событий безопасности. Акты создания и удаления безопасных соединений SA фиксируются как события регистрации в сети. Если вы активизируете функцию аудита успешного и неуспешного применения политики Audit Logon Events, эти события будут записываться в файл регистрации. Когда все функционирует нормально, на экране отображаются коды успешного применения политики — 541, 542 и 543. Но поскольку данная статья посвящена действиям администратора в ситуациях, когда протокол IPsec не функционирует, внимательно следите за кодами неудачной регистрации, которые показаны в Таблице 1. На экране 2 показано событие неудачной регистрации с ID 547.

Одна из проблем, возникающих при регистрации событий SA, состоит в том, что эти события могут быстро заполнить регистрационный файл. Если вы обычно отслеживаете события регистрации в системе, но не хотите, чтобы журнал учета событий безопасности заполнялся записями IKE, можете отключить аудит IKE. Для этого в системном реестре нужно создать параметр HKEY_LOCAL _MACHINESYSTEMCurrentCon trolSetControlLsaAuditDisableIKE Audits и установить его значение равным 1.

4. Использование аутентификации по методу распределенного ключа

В отличие от более сложных методов аутентификации, таких, как Kerberos или метод сертификатов, данный метод базируется на использовании разделяемой строки, поэтому его можно задействовать в качестве резервного механизма активизации средств IPsec. Разумеется, если вы уже осуществляете аутентификацию по методу распределенных ключей и при этом у вас возникают проблемы, необходимо проверить, совпадают ли распределенные ключи на каждом из компьютеров. Чтобы протокол IPsec не функционировал, достаточно опечатки хотя бы в одном из ключей.

Если вы умеете восстанавливать работу протокола IPsec на базе аутентификации по методу распределенных ключей, то наверняка знаете, что для реализации механизмов аутентификации Kerberos или с использованием сертификатов требуется более основательная подготовка. Допустим, вы применяете стандартные политики IPsec и метод аутентификации Kerberos. В этой ситуации для перехода к аутентификации по методу распределенных ключей нужно выполнить следующие действия:

- В службе Active Directory (AD) отключите все политики, которые могут повлиять на использование протокола IPsec.

- В меню Start выберите пункт Run и введите gpedit.msc. Теперь можно начинать редактирование локальной политики.

- В окне редактора объектов групповых политик Group Policy Object Editor выберите узел Computer Configuration Windows SettingsSecurity SettingsIP Security Policies.

- Правой клавишей мыши щелкните на политике, вызвавшей проблемы. В открывшемся контекстном меню выберите пункт Properties.

- В списке Filter на вкладке Rules выберите элемент All IP Traffic и нажмите кнопку Edit.

- В диалоговом окне Edit Rule Properties следует перейти на вкладку Authentication Methods и нажать кнопку Add. Добавьте новый метод аутентификации.

- Выберите переключатель Use this string и введите распределенный ключ. Нажмите ОК.

- С помощью кнопки Move Up на вкладке Authentication Methods следует переместить метод Preshared Key в начало списка. Составляя данные инструкции, я исходил из того, что в политики IPsec не вносилось существенных изменений. Общее правило таково: вместо изменения политики всегда целесообразнее создавать новую. Однако в данном случае вы просто добавляете еще один метод аутентификации, и после решения возникшей проблемы сможете задать ему более низкий приоритет. Переход в режим аутентификации с распределенными ключами существенно упрощает процесс аутентификации и с высокой степенью вероятности обеспечивает функционирование протокола IPsec в вашей сети.

5. Определение активной IPsec-политики

Возможно, протокол IPsec не функционирует потому, что на компьютерах сети прописаны несовместимые политики. Скажем, одна политика может подразумевать аутентификацию с помощью сертификатов, тогда как другие предполагают аутентификацию методом распределенных ключей. Чтобы определить, какая IPsec-политика реализуется в настоящее время, можно использовать одно из двух средств. Первое средство — IP Security Monitor. Эта оснастка панели управления Microsoft Management Console (MMC), представленная на экране 3, пришла на смену утилите Ipsecmon.exe, которая поставлялась с Windows 2000. Она дает возможность определить, какая IPsec-политика активна на данном компьютере.

Те же данные можно получить и другим способом, введя в окне командной строки следующую команду Netsh

netsh ipsec dynamic

show all | more

которая помещает в буфер обмена всю информацию о трафике IPsec. В дальнейшем эти данные можно вставить в окно приложения Notepad, как показано на экране 4. В выходном тексте указывается, что некая политика применяется на локальном уровне (т.е. Client: Respond Only) и через службу AD (т.е. Server: Request Security). Получив эти данные, вы можете быстро прийти к заключению: IPsec не функционирует потому, что для данного компьютера либо вообще не назначена политика, либо назначена политика несовместимая. Вполне вероятно, что после устранения несоответствий в политиках IPsec будет функционировать корректно.

6. Анализ проблем аутентификации Kerberos

Аутентификация по методу Kerberos осуществляется через службу AD. Если при этом возникает проблема, скорее всего, она связана с соответствующими учетными записями компьютера. Возможно, для ее решения придется переустановить пароль учетной записи компьютера или повторно активизировать его учетную запись. Если это не поможет, возможно, придется исключить из IPsec трафик Kerberos на контроллере домена. Для этого требуется ввести команду

netsh ipsec dynamic

set config ipsecexempt value=0

В системе Windows 2000 Kerberos может осуществлять аутентификацию трафика, а в среде Windows 2003 — нет. Данная команда Netsh наделяет Windows 2003 возможностями системы Windows 2000.

7. Анализ проблем аутентификации с использованием сертификатов

Если у вас возникают проблемы с аутентификацией на базе сертификатов, по всей вероятности, они объясняются одной из трех причин: сертификат не установлен, срок действия сертификата истек, или список отозванных сертификатов (Certificate Revocation List, CRL) не полон. Стандартный срок действия сертификата IPsec составляет два года; этого вполне достаточно для того, чтобы сотрудники большинства организаций напрочь забыли о том, что существует такая проблема. В отличие от некоторых других шаблонов сертификатов применяемый по умолчанию шаблон сертификатов IPsec не сконфигурирован для автоматического внесения в список регистрации.

Простейший способ получить сведения о том, установлен ли на данном компьютере сертификат, не искажен ли он и не истек ли срок его действия — заглянуть в хранилище сертификатов локального компьютера. Оснастка консоли MMC Certificates также используется для запроса нового сертификата IPsec. Создавая оснастку MMC Certificates для определения даты истечения срока действия установленного сертификата IPsec, будьте внимательны при выборе параметра. Следует выбрать элемент Computer account, как показано на экране 5. Если же выбрать элемент My user account или Service account, вы не сможете отыскать выданный сертификат IPsec.

Простейший способ получить сведения о том, установлен ли на данном компьютере сертификат, не искажен ли он и не истек ли срок его действия — заглянуть в хранилище сертификатов локального компьютера. Оснастка консоли MMC Certificates также используется для запроса нового сертификата IPsec. Создавая оснастку MMC Certificates для определения даты истечения срока действия установленного сертификата IPsec, будьте внимательны при выборе параметра. Следует выбрать элемент Computer account, как показано на экране 5. Если же выбрать элемент My user account или Service account, вы не сможете отыскать выданный сертификат IPsec.

С точки зрения долгосрочной перспективы лучше всего сформировать новый шаблон сертификатов IPsec, обеспечивающий возможность автоматического внесения в список регистрации (эта функция реализована только в Windows 2003 Enterprise Edition). В результате сертификаты IPsec будут обновляться автоматически, и никому не придется держать в голове сведения о том, что по прошествии двух лет срок действия сертификатов закончится; важно только, чтобы функция автоматического обновления была активизирована.

Во время использования сертификатов IPsec проверяет список отозванных сертификатов, чтобы определить, не был ли отозван тот или иной сертификат. IPsec выделяет для этого определенное время, и возможно, что данное окно закроется еще до того, как IPsec получит результат. Чтобы отключить проверку списка отозванных сертификатов, нужно ввести команду

netsh ipsec dynamic

set config strongcrlcheck 0

8. Проверка использования клиентской политики. Все ли ее применяют?

Администраторы, не имеющие опыта работы с протоколом IPsec, порой применяют ко всем компьютерам сети стандартную политику Client (Respond Only) и потом удивляются, почему трафик не шифруется. Для того чтобы в системе действовали политики IPsec, должна быть реализована политика, либо требующая, либо предусматривающая использование IPsec. Если всем главным компьютерам назначена политика Client (Respond Only), ни один из них не будет требовать использования IPsec. Чтобы решить проблему, попробуйте активировать на своем компьютере одну из серверных политик и запустите программу GPU Update.

9. Проверка журнала IKE

Если ни один из описанных методов не помог устранить неполадки, связанные с обменом Internet-ключами, возможно, придется прибегнуть к более сложному способу. В этом случае потребуется хорошее знание документов RFC 2408 и IKE RFC 2409, в которых речь идет, соответственно, об Internet Security Association и о протоколе управления ключами (Key Management Protocol, ISAKMP). Трассировку согласования IKE можно инициировать, введя команду

netsh ipsec dynamic

set config ikelogging 1

Изменяя значение параметра ikelogging, можно управлять объемом регистрируемой информации. Максимальное значение данного параметра — 7. При таком значении регистрируются все возможные данные. Файл регистрации трассировки IKE размещается по адресу %systemroot%DebugOakley.log, для его просмотра можно воспользоваться любым текстовым редактором. Отметим, что в регистрационном файле фиксируется множество различных данных, и пользователи, не имеющие опыта работы с IPsec, могут запутаться в его содержимом.

Старайтесь не модифицировать существующие политики

Как правило, политики, входящие в комплект поставки Windows 2003, можно использовать без предварительной настройки. Проблемы могут возникать лишь в тех случаях, когда администратор начинает модифицировать их для аутентификации на базе сертификатов или по методу распределенных ключей. Когда у вас действительно возникнет необходимость изменить метод аутентификации IPsec, не модифицируйте существующую политику — лучше создайте новую. Если вы будете следовать этому совету, то сможете в ходе анализа любой возникшей проблемы быстро переходить к рабочей конфигурации.

Орин Томас (orin@lspace.org) — сотрудник организованного изданием Windows IT Pro учебного и сертификационного Web-сайта CertTutor.net и соавтор вышедшей в издательстве Microsoft Press книги MCSA/MCSE Self-Paced Training Kit (Exam 70-299): Implementing and Administering Security in a Microsoft Windows Server 2003 Network.

- Remove From My Forums

-

Вопрос

-

Всем привет, можете помочь мне?

В логах основного доменного контроллера постоянно сыпятся ошибки 4653 «Ошибка при согласовании основного режима IPsec.»:

Ошибка при согласовании основного режима IPsec.

Локальная конечная точка:

Имя локального субъекта:

—

Сетевой адрес:

17…

Порт модуля ключей:

500

Удаленная конечная точка:

Имя субъекта:

—

Сетевой адрес:

8.8.8.8

Порт модуля ключей:

500

Дополнительные сведения:

Имя модуля ключей:

IKEv1

Метод проверки подлинности:

Неизвестная проверка подлинности

Роль: Инициатор

Состояние олицетворения:

Не включено

Код фильтра основного режима:

475313

Сведения об ошибке:

Точка ошибки:

локальный компьютер

Причина ошибки:

Таймаут согласования

Состояние:

Отправленные первые полезные данные (SA)

Файлы cookie инициирующей стороны:

7253efd6ef8d9581

Файлы cookie ответившей стороны:

0000000000000000Подскажите, как можно диагностировать эту проблему и найти ее причину? Спасибо

Lab setup: Windows Server 2008RC2 running CA, DC, NDES roles.

Client: Embedded Linux device with strongSwan 5.1.1 and openssl.

I have successfully configured NDES and SCEP, and enrolled a machine certificate on the client.

On the server an IPsec policy is assigned (3DES, SHA1, DH group 2). Firewall is disabled.

IPsec transport mode is chosen and the server/client are on the same net.

Ping from server to client correctly establishes the SA. All good.

Now comes the problem: when the client sends the IKE_SA_INIT message, no response is returned (using wireshark).

On the server the audit event log lists Event 4653:

============================================

An IPsec main mode negotiation failed.

Local Endpoint:

Local Principal Name:

—

Network Address:

192.168.0.2

Keying Module Port:

500

Remote Endpoint:

Principal Name:

—

Network Address:

192.168.0.3

Keying Module Port:

500

Additional Information:

Keying Module Name:

IKEv2

Authentication Method:

Unknown authentication

Role: Responder

Impersonation State:

Not enabled

Main Mode Filter ID:

0

Failure Information:

Failure Point:

Local computer

Failure Reason:

No policy configured

State:

No state

Initiator Cookie:

5ac3b111d55ad243

Responder Cookie:

f467fab69613cf7c

The machine certificate looks like (notice the added enhanced key usages server and client auth, which I understand is required):