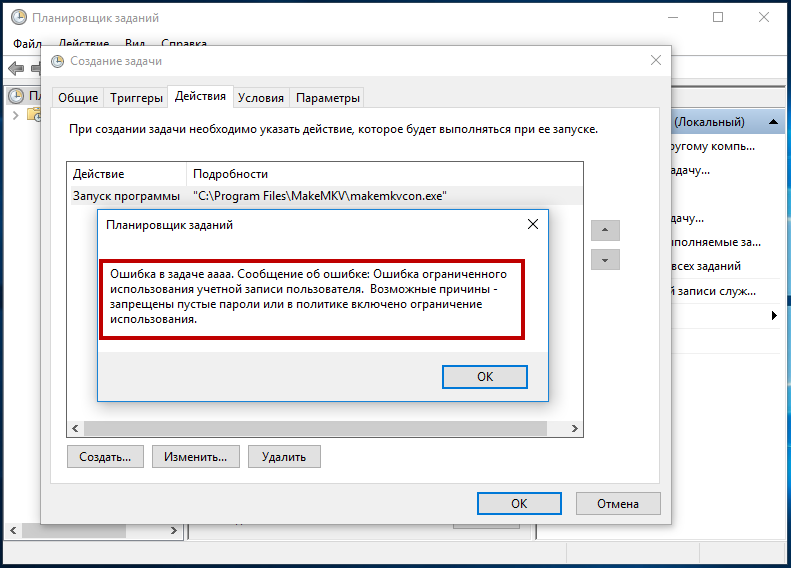

Если вы настолько доверяете другим пользователям своей локальной сети и не ставите пароль на свой компьютер, то при попытке зайти по этой же сети на другой ПК вы наверняка получите уведомление «Ошибка ограниченного использования учетной записи пользователя». В окошке с уведомлением помимо прочего будет указана возможная причина ошибки, а именно использование пустых паролей или наличие ограничений в локальных групповых политиках.

С аналогичной ошибкой вам придётся столкнуться при создании задачи для всех пользователей в Планировщике заданий.

Устранить эту ошибку проще простого, достаточно установить пароль для учётной записи администратора, но как быть, если вы хотите по-прежнему не использовать пароль для своей учётки? Решение тоже очень простое. Если вы работаете в Windows Pro или выше, задать нужную конфигурацию можно будет в редакторе локальных групповых политик, в домашней версии то же самое можно сделать через редактор реестра.

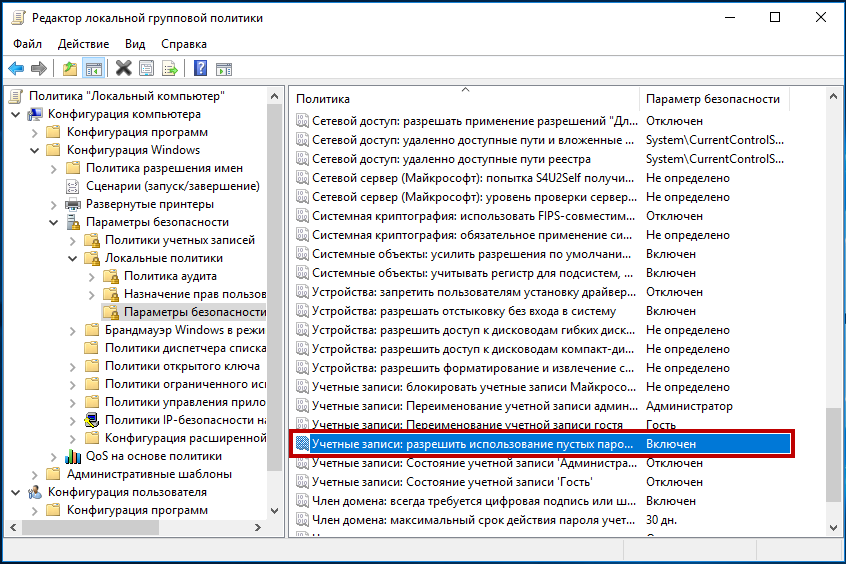

Откройте командой gpedit.msc редактор локальных групповых политик и перейдите по цепочке Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. В правой колонке отыщите политику «Учетные записи: разрешить использования пустых паролей только при консольном входе».

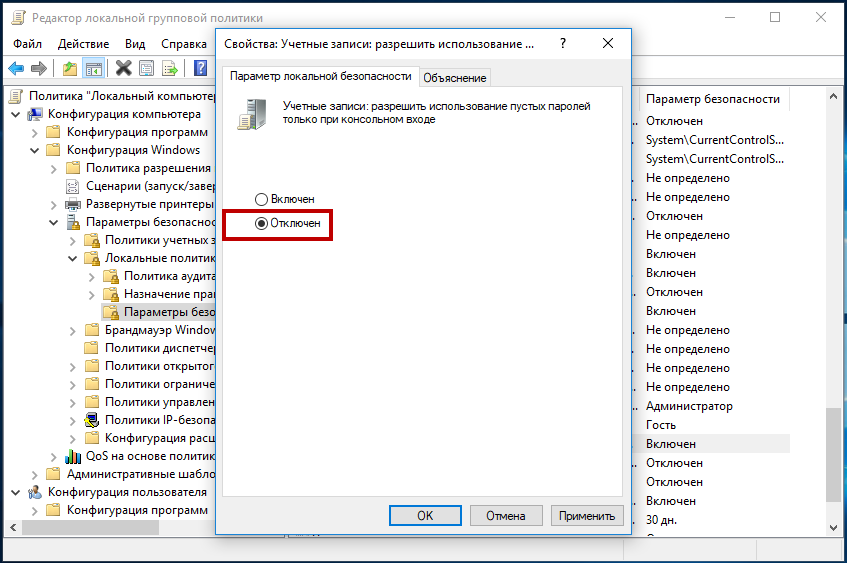

Дважды кликните по ней и установите радиокнопку в положение «Отключено».

Сохраните настройки. Они должны вступить в силу сразу же.

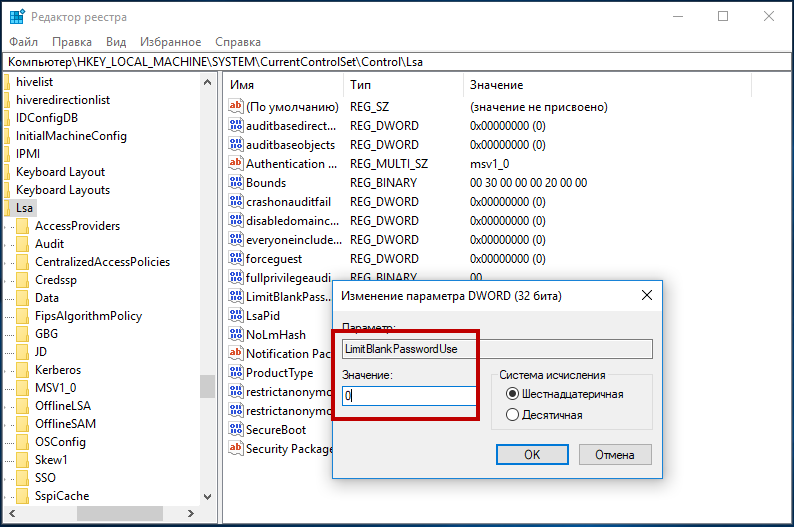

Точно такой же результат вы получите, воспользовавшись редактором реестра.

Откройте его командой regedit и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

В правой колонке редактора отыщите параметр LimitBlankPasswordUse и измените его значение с 1 на 0.

Сохранив настройки и закрыв редактор реестра, перезайдите в систему или перезагрузите компьютер. Требование пароля будет отключено и вы сможете беспрепятственно создавать задачи для всех пользователей и подключаться к другим компьютерам в локальной сети.

![]() Загрузка…

Загрузка…

Содержание

- 1 Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- 2 Сетевые ошибки Windows

Если вы настолько доверяете другим пользователям своей локальной сети и не ставите пароль на свой компьютер, то при попытке зайти по этой же сети на другой ПК вы наверняка получите уведомление «Ошибка ограниченного использования учетной записи пользователя». В окошке с уведомлением помимо прочего будет указана возможная причина ошибки, а именно использование пустых паролей или наличие ограничений в локальных групповых политиках.

С аналогичной ошибкой вам придётся столкнуться при создании задачи для всех пользователей в Планировщике заданий.

Устранить эту ошибку проще простого, достаточно установить пароль для учётной записи администратора, но как быть, если вы хотите по-прежнему не использовать пароль для своей учётки? Решение тоже очень простое. Если вы работаете в Windows Pro или выше, задать нужную конфигурацию можно будет в редакторе локальных групповых политик, в домашней версии то же самое можно сделать через редактор реестра.

Откройте командой gpedit.msc редактор локальных групповых политик и перейдите по цепочке Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. В правой колонке отыщите политику «Учетные записи: разрешить использования пустых паролей только при консольном входе».

Дважды кликните по ней и установите радиокнопку в положение «Отключено».

Сохраните настройки.Они должны вступить в силу сразу же.

Точно такой же результат вы получите, воспользовавшись редактором реестра.

Откройте его командой regedit и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

В правой колонке редактора отыщите параметр LimitBlankPasswordUse и измените его значение с 1 на .

Сохранив настройки и закрыв редактор реестра, перезайдите в систему или перезагрузите компьютер. Требование пароля будет отключено и вы сможете беспрепятственно создавать задачи для всех пользователей и подключаться к другим компьютерам в локальной сети.

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает в Windows 10 Pro, Enterprise или Education, если у вас домашняя версия десятки — переходите к первому способу.

1. Откройте групповые политики: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите gpedit.msc и нажмите клавишу Enter.

2. Зайдите в «Конфигурация компьютера» => Конфигурация Windows => Параметры безопасности => Локальные политики => Параметры безопасности => в правой колонке откройте Учетные записи: разрешить использования пустых паролей только при консольном входе => поставьте точку напротив «Отключен» и нажмите «ОК». Закройте окно редактора локальной групповой политики, изменения должны вступить в силу сразу же.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Сетевые ошибки Windows

Итак, по умолчанию в стандартной Windows XP Professional доступ к сетевым ресурсам без пароля запрещен. В бездоменной сети или необходимо создать пользователей с одинаковыми паролями для на всех машинах, или же включить учетные записи гостей, после чего обязательно расшарить ресурс или для пользователя «Все» (если используется авторизация через Гостя) или же назначить тех пользователей, которые будут авторизоваться на на машине (в случае авторизации по имени пользователя и паролю).

И здесь могут возникнуть 2 типовые ошибки:

- Вход в систему не произведен. Имеются ограничения, связанные с учетной записью.

- Вход в систему не возможен: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Обе они вызваны настройками локальных политик безопасности на том компьютере, к которому производится подключение.

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate. Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ. Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс. Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN. Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения. Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера. При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows. На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

Name: RDP Type: TCP & UDP Start port: 3389 End port: 3389 Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP. Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д. У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера. Нажав кнопку «Подключить», вы увидите окно с полями авторизации. Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры. С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере. RDP также можно использовать для подключения к виртуальным машинам Azure.Используемые источники:

- https://www.white-windows.ru/kak-v-windows-10-ispravit-oshibku-zapreta-ispolzovaniya-pustyh-parolej-pri-podklyuchenii-k-kompyuteram-v-lokalnoj-seti/

- https://vynesimozg.com/zapreshheny-pustye-paroli-ili-v-politike-vklyucheno-ogranichenie-ispolzovaniya/

- https://m.habr.com/en/company/ruvds/blog/358630/

- https://hww.ru/wp/2012/02/windows-vxod-ne-vypolnen-setevye-problemy/

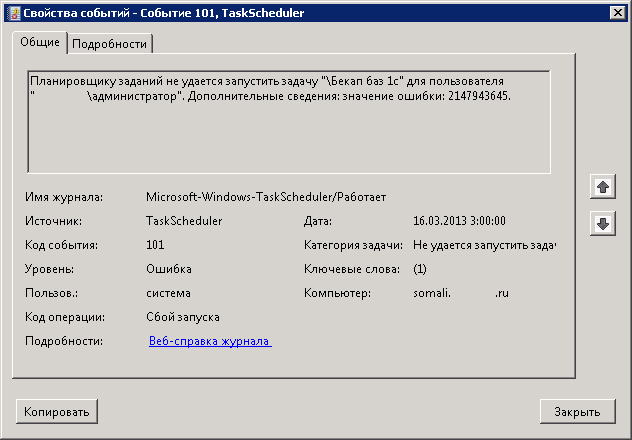

Встроенный в Windows Планировщик заданий позволяет автоматизировать выполнение самых разных задач, начиная от запуска приложений и заканчивая выключением компьютера. Но иногда случается, что запланированное задание не выполняется, а в Журнале событий появляется запись «Планировщику заданий не удалось запустить задачу…» с кодом событий 101. В описании ошибки также указывается ее значение, которое может указывать на причины неполадки, но это уже частности.

Если брать причины ошибки в целом, то чаще всего таковыми становятся отсутствие у пользователя необходимых прав, реже неполадка вызывается сбоем в работе службы планировщика.

Предоставьте пользователю права

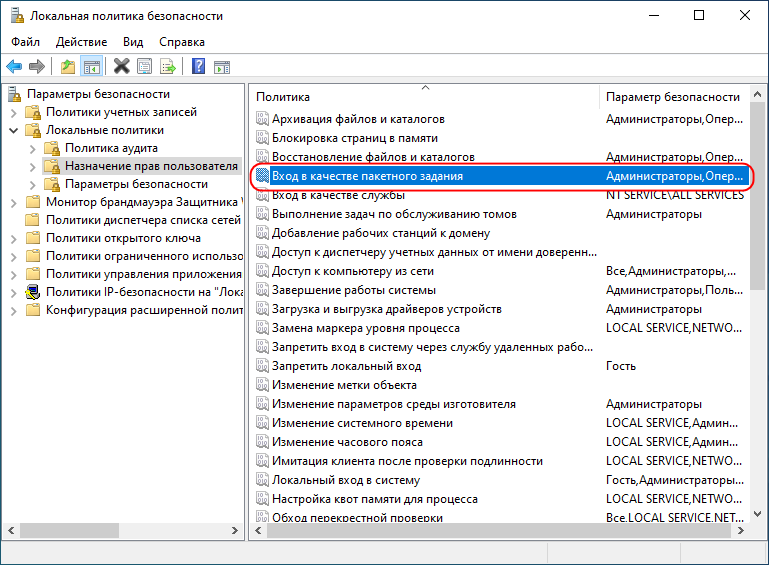

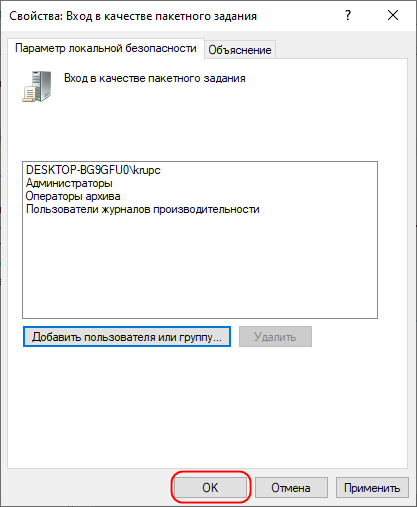

- Откройте командой secpol.msc оснастку управления локальными политиками безопасности, разверните узел Локальные политики Назначение прав пользователя и выберите в правой колонке политику «Вход в качестве пакетного задания».

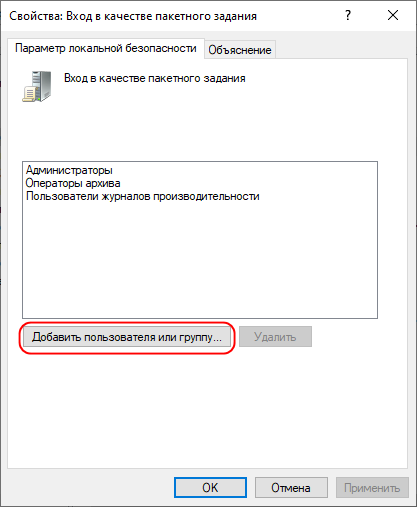

- Откройте ее свойства двойным по ней кликом, нажмите кнопку «Добавить пользователя или группу».

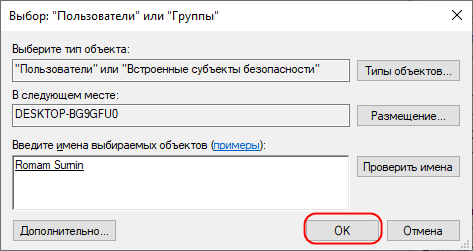

- В открывшемся диалоговом окошке введите ваше имя пользователя или администратора, после чего нажмите «Проверить имена» и «OK».

- Сохраните настройки.

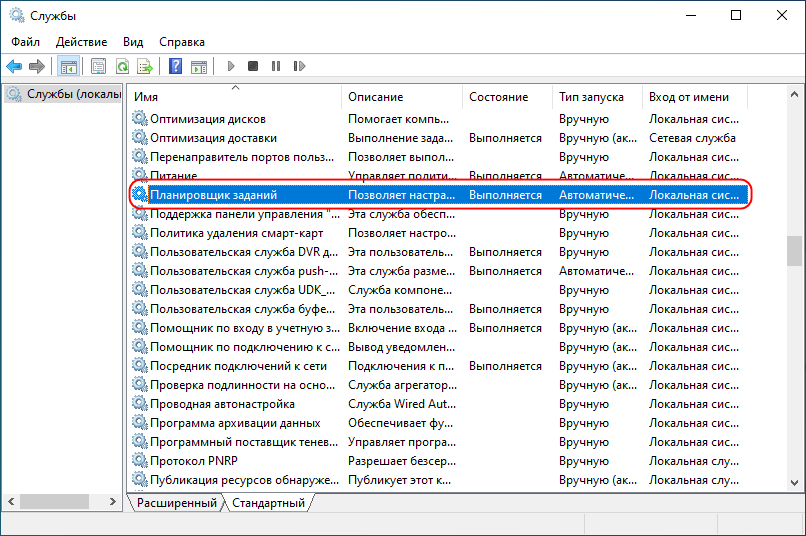

Проверьте статус службы Планировщика

Не исключено, что Планировщик не смог запустить задачу, потому что отвечающая за его работу служба оказалась по какой-то причине отключена.

- Откройте командой services.msc оснастку управления службами и отыщите в списке службу «Планировщик заданий». Служба должна иметь статус «Выполняется» и тип запуска «Автоматически».

- Если служба остановлена, откройте ее свойства и попробуйте запустить.

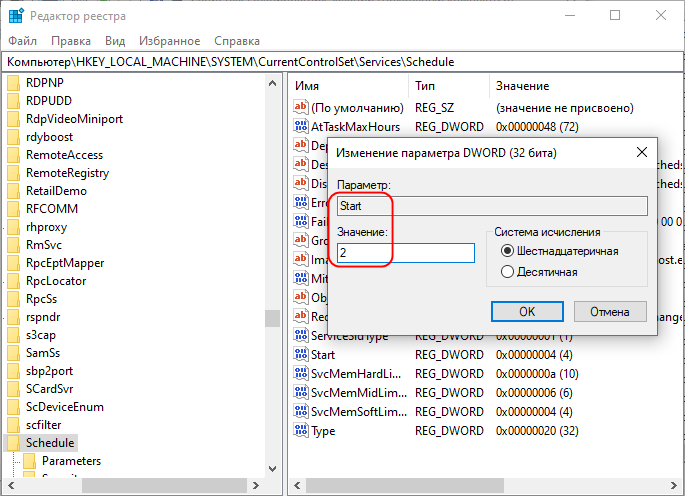

- Если опции запуска и изменения типа запуска неактивны, как в данном примере, откройте командой regedit редактор реестра, разверните ветку HKLMSYSTEMCurrentControlSetServicesSchedule, справа найдите параметр Start и измените его значение на 2 и перезагрузите компьютер.

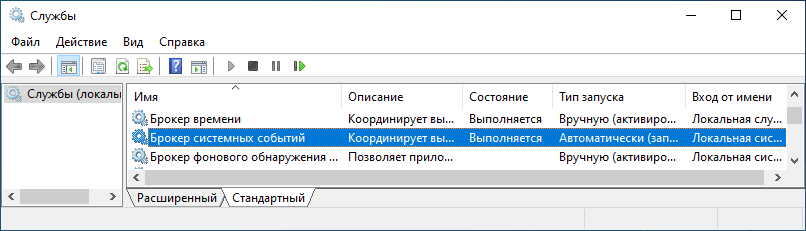

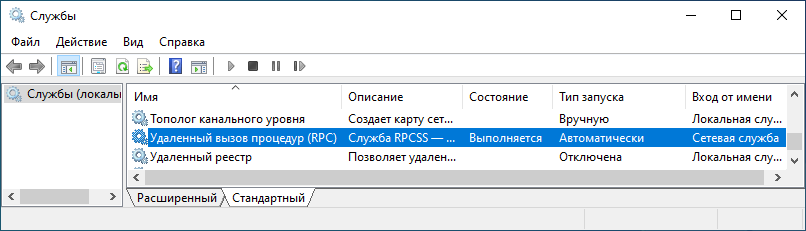

- Также проверьте состояние служб «Брокер системных событий» и «Удаленный вызов процедур». Они должны выполняться и иметь тип запуска «Автоматически».

Наконец, убедитесь в корректности настройки самого задания, возможно, вы где-то допустили ошибку, например, не назначили выполнение задачи с повышенными правами в то время, когда такие права требуются. Как вариант, можно удалить задание и создать его заново.

Оцените Статью:

(1 оценок, среднее: 5,00 из 5)

(1 оценок, среднее: 5,00 из 5)

![]() Загрузка…

Загрузка…

- Remove From My Forums

-

Вопрос

-

Здравствуйте,

Я использую новую Windows 10 pro (october 2020 build) через свой залинкованы MS account.

Создал задачу в Планировщике заданий.

При попытке отредактировать «параметры безопасности» на опцию «Выполнять для всех пользователей», система запросила подтверждения пароля для Локального пользователя который был создан

при установке системы.При вводе правильного паролья и сохранении, — ошибка «Планировщик заданий не может применить сделанные изменения. Неизвестная учетная запись пользователя, неправильный пароль…»

При выборе в окне подтверждения своего MS account вместо локального — ошибка «Указано недопустимое имя учетной записи»

Сохранить задачу с данными настройками не меняя тип учетной записи обратно на локальную возможно?

Спасибо.

Ответы

-

в

подобном обсуждении топикстартеру помогло уменьшение длины пароля. Проверьте, может это и Вам поможет.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

- Помечено в качестве ответа

5 января 2021 г. 9:46

- Помечено в качестве ответа

На чтение 4 мин. Просмотров 23.5k. Опубликовано 03.09.2019

Планировщик заданий Windows – невероятно полезная утилита, но многие пользователи сообщили, что используемая учетная запись пользователя не имеет разрешения отключить эту задачу при ее использовании. К сожалению, приложение может иногда сталкиваться с такими проблемами, как эта, поэтому важно исправить их как можно скорее, и в этой статье мы собираемся сделать именно это.

Содержание

- Что делать, если я не могу отключить задачу в планировщике задач?

- 1. Запустите задачу от имени администратора.

- 2. Используйте PsTools отключить упорную задачу

- 3. Предоставить полный доступ к файлу задачи

- 4. Перезапустите планировщик задач.

- 5. Создайте и используйте новую учетную запись администратора

Что делать, если я не могу отключить задачу в планировщике задач?

- Запустите задачу от имени администратора .

- Используйте PsTools отключить упрямую задачу

- Предоставить полный доступ к файлу задачи

- Перезапустите планировщик задач

- Создайте и используйте новую учетную запись администратора .

1. Запустите задачу от имени администратора.

Один из способов справиться с Используемая учетная запись пользователя не имеет разрешения отключить эту задачу : запустить планировщик задач от имени администратора.

Шаги:

- Нажмите на кнопку Пуск .

-

Введите планировщик задач, затем щелкните правой кнопкой мыши Планировщик задач и выберите Запуск от имени администратора.

Это добавляет больше прав к вашей уже привилегированной учетной записи администратора и может помочь вам исправить эту ошибку.

2. Используйте PsTools отключить упорную задачу

PsTools – это небольшая, но очень мощная программа с возможностью активировать процессы, которые в противном случае не отвечают на обычные команды, если не выполнены определенные условия. Таким образом, этот инструмент может помочь вам исправить У используемой учетной записи пользователя нет разрешения на отключение этой задачи .

Вам нужно будет загрузить программное обеспечение, прежде чем приступить к оставшейся процедуре.

Шаги .

- Сначала зайдите сюда и загрузите обновленную версию PsTools.

- Теперь распакуйте его в папку, которую вы выбрали на рабочем столе.

- Нажмите кнопку Пуск и введите cmd .

-

Нажмите правой кнопкой мыши cmd и нажмите Запуск от имени администратора .

-

Теперь введите cd C: UsersUsernameDesktopPstools в командном окне (используйте свое действительное имя пользователя вместо имени пользователя и замените Pstools именем используемой вами папки) и нажмите Enter . Эта команда перенесет вас в эту папку.

-

Затем введите эту команду: exe -i -s% windir% system32mmc.exe/s taskschd.msc и нажмите Enter .

- Теперь перейдите к задаче, которая вызывает эту ошибку, щелкните правой кнопкой мыши и выберите Отключить .

Если все пойдет хорошо, задание будет приостановлено.

- ТАКЖЕ ПРОЧИТАЙТЕ . Ниже описано, как скрыть выполненные задачи в списке дел Microsoft .

3. Предоставить полный доступ к файлу задачи

Время от времени задача будет отклонять некоторые операции из-за ограничений чтения/записи, применяемых к вспомогательному файлу. Это может привести к используемой учетной записи пользователя, у которой нет разрешения на отключение этой задачи .

Чтобы решить эту проблему, вы должны предоставить всем администраторам полный доступ к соответствующему файлу.

Шаги:

-

Перейдите в это место : C:> Windows> System32> Задачи.

- Ищите файл с тем же именем с заданием adamant (иногда он находится внутри одной из найденных здесь подпапок, поэтому ищите дальше).

- Нажмите правой кнопкой мыши файл и перейдите на вкладку Свойства , затем выберите Безопасность.

-

Нажмите на вкладку Дополнительно , затем выберите “Изменить” в разделе Разрешения . Выберите Полный контроль , затем примените изменения и закройте.

- Снова откройте Планировщик задач и проверьте, исчезло ли сообщение об ошибке.

4. Перезапустите планировщик задач.

Попробуйте перезапустить Планировщик задач и проверьте, решает ли это У используемой учетной записи пользователя нет разрешения на отключение этой задачи .

Шаги:

- Нажмите кнопку «Пуск» на своем компьютере.

- В поле поиска Windows 10 введите services.msc.

-

Нажмите правой кнопкой мыши на Службы .

- Выберите Запуск от имени администратора.

- Введите пароль вашего администратора (если требуется).

- Щелкните правой кнопкой мыши Планировщик задач.

- Выберите Перезагрузить.

Теперь проверьте, исчезла ли проблема.

5. Создайте и используйте новую учетную запись администратора

Теперь вы можете выбрать создание нового профиля учетной записи администратора, а затем проверить, не использует ли используемая вами учетная запись пользователя разрешение на отключение этой проблемы. Проблема не устранена.

Шаги:

- Нажмите кнопку Пуск .

-

Выберите Настройки.

-

Нажмите Учетные записи.

-

Выберите Добавить кого-то еще на этот компьютер.

- Введите необходимые имя пользователя и пароль. Ваша новая учетная запись готова.

-

Теперь нажмите Изменить тип аккаунта.

- В следующем окне нажмите Администратор , чтобы назначить ему административные разрешения.

- Перезагрузите компьютер и войдите в систему, используя новую учетную запись.

Если вы больше не сталкиваетесь с проблемой разрешений, это означает, что ваш предыдущий профиль администратора был поврежден.

Итак, вот некоторые решения, которые могут помочь вам исправить У используемой учетной записи пользователя нет разрешения на отключение этой задачи , поэтому обязательно попробуйте их все.

Запрещены пустые пароли или в политике включено ограничение использования

В сегодняшней статье рассмотрим как избавиться от ошибки «Ошибка ограниченного использования учетной записи пользователя. Возможные причины — запрещены пустые пароли или в политике включено ограничение использования.»

Если ваша учетная запись без пароля и вы через удаленный рабочий стол пытаетесь зайти на другой компьютер, или если вы хотите для всех пользователей в планировщике заданий создать задачу, также при этом используете учетную запись без пароля — вы увидите ошибку ограничения использования учетной записи пользователя. Конечно вы можете задать пароль для своей учетной записи и в следующий раз при выполнении вышеописанных действий, ошибки вы не увидите. Но, что если вы хотите и дальше использовать учетную запись без пароля?

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает в Windows 10 Pro, Enterprise или Education, если у вас домашняя версия десятки — переходите к первому способу.

1. Откройте групповые политики: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите gpedit.msc и нажмите клавишу Enter.

2. Зайдите в «Конфигурация компьютера» => Конфигурация Windows => Параметры безопасности => Локальные политики => Параметры безопасности => в правой колонке откройте Учетные записи: разрешить использования пустых паролей только при консольном входе => поставьте точку напротив «Отключен» и нажмите «ОК». Закройте окно редактора локальной групповой политики, изменения должны вступить в силу сразу же.

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает во всех изданиях Windows 10. Перед редактированием реестра рекомендуется создать точку для восстановления системы.

1. Откройте редактор реестра: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите команду regedit и нажмите клавишу Enter.

2. Перейдите по пути HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa. В разделе Lsa откройте параметр LimitBlankPasswordUse и измените его значение на 0, после чего нажмите «ОК» и закройте окно редактора реестра.

На сегодня всё, если вы знаете другие способы или у вас есть дополнения — пишите комментарии! Удачи Вам 🙂

Источник

Windows: вход не выполнен (сетевые проблемы)

Чаще всего при работе с сетью встречаются одни и те же проблемы, вопросы о которых задают на форумах. Зачастую, решения внятного там так и не находят.

С переходом на Windows 7 многие из проблем решились, т.к. авторы сборок стали меньше глубоко копаться в системных настройках: менять системные настройки, политики безопасности, параметры реестра. Ведь чаще всего, проблемы в работе сети были вызваны именно применением всевозможных сборок 🙂

Именно поэтому опишу типовые проблемы, которые чаще всего встречаются при доступе в сетевым ресурсам сетей на базе Windows.

Сетевые ошибки Windows

Итак, по умолчанию в стандартной Windows XP Professional доступ к сетевым ресурсам без пароля запрещен. В бездоменной сети или необходимо создать пользователей с одинаковыми паролями для на всех машинах, или же включить учетные записи гостей, после чего обязательно расшарить ресурс или для пользователя «Все» (если используется авторизация через Гостя) или же назначить тех пользователей, которые будут авторизоваться на на машине (в случае авторизации по имени пользователя и паролю).

И здесь могут возникнуть 2 типовые ошибки:

- Вход в систему не произведен. Имеются ограничения, связанные с учетной записью.

- Вход в систему не возможен: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Обе они вызваны настройками локальных политик безопасности на том компьютере, к которому производится подключение.

Решение

Вход в систему не произведен. Имеются ограничения, связанные с учетной записью.

Необходимо изменить: Панель управления > Администрирование > Локальные параметры безопасности > Локальные политики > Назначение прав пользователя > Отказ в доступе к компьютеру из сети.

Из списка пользователей там необходимо удалить всех, кроме SUPPORT_*. Это позволит подключаться к машине под аккаунтом Гость (если на включена локально).

Вход в систему не возможен: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Необходимо изменить: Панель управления > Администрирование > Локальные параметры безопасности > Локальные политики > Параметры безопасности > Учетные записи: ограничить использование пустых паролей только для консольного входа.

Изменить на Выключен. Это позволит входить на компьютер по сети от имени пользователя с пустым паролем и без включенной учетной записи Гостя.

Источник

Учетные записи: разрешить использование пустых паролей только при консольном входе Accounts: Limit local account use of blank passwords to console logon only

Область применения Applies to

В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для учетных записей: ограничить использование пустых паролей только параметрами политики безопасности «только консольный вход» . Describes the best practices, location, values, and security considerations for the Accounts: Limit local account use of blank passwords to console logon only security policy setting.

Справочные материалы Reference

Учетные записи: ограничить использование пустых паролей только параметрами политики входа в систему. определяет, разрешены ли в локальных учетных записях, которые содержат пустые пароли, удаленные интерактивные входы в сеть с помощью сетевых служб, таких как службы удаленных рабочих столов, Telnet и протокол передачи файлов (FTP). The Accounts: Limit local account use of blank passwords to console logon only policy setting determines whether remote interactive logons by network services such as Remote Desktop Services, Telnet, and File Transfer Protocol (FTP) are allowed for local accounts that have blank passwords. Если этот параметр политики включен, локальная учетная запись должна содержать непустой пароль, который будет использоваться для интерактивного или сетевого входа на удаленный клиент. If this policy setting is enabled, a local account must have a nonblank password to be used to perform an interactive or network logon from a remote client.

Этот параметр политики не влияет на интерактивные входы, которые физически выполняются на консоли или в сеансах, использующих учетные записи домена. This policy setting does not affect interactive logons that are performed physically at the console or logons that use domain accounts. В других приложениях Майкрософт, использующих удаленные интерактивные входы, можно пропустить этот параметр политики. It is possible for non-Microsoft applications that use remote interactive logons to bypass this policy setting. Пустые пароли — это серьезная угроза безопасности компьютера, и они должны быть запрещены как в корпоративной политике, так и в соответствующих технических мерах. Blank passwords are a serious threat to computer security and they should be forbidden through both corporate policy and suitable technical measures. Тем не менее, если пользователь, имеющий возможность создавать новые учетные записи, создает учетную запись, которая не позволяет использовать параметры политики паролей на основе домена, она может иметь пустой пароль. Nevertheless, if a user with the ability to create new accounts creates one that has bypassed your domain-based password policy settings, that account might have a blank password. Например, пользователь может построить автономную систему, создать одну или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone system, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями будут по-прежнему работать. The local accounts with blank passwords would still function. Любой пользователь, который знает имя учетной записи, может использовать учетные записи с пустыми паролями для входа в систему. Anyone who knows the account name can then use accounts with blank passwords to log on to systems.

Устройства, не включенные в физически безопасные расположения, должны всегда применять надежные политики паролей для всех локальных учетных записей пользователей. Devices that are not in physically secure locations should always enforce strong password policies for all local user accounts. В противном случае любой пользователь, имеющий физический доступ к устройству, может войти в систему с помощью учетной записи пользователя, не имеющей пароля. Otherwise, anyone with physical access to the device can log on by using a user account that does not have a password. Это особенно важно для переносных устройств. This is especially important for portable devices.

Если вы примените эту политику безопасности к группе «все», ни один из них не сможет войти в службу удаленных рабочих столов. If you apply this security policy to the Everyone group, no one will be able to log on through Remote Desktop Services.

Возможные значения Possible values

Рекомендации Best practices

- Рекомендуется настроить учетные записи: ограничить использование пустых паролей для входа в консоль только для включения. It is advisable to set Accounts: Limit local account use of blank passwords to console logon only to Enabled.

Location Location

Параметры компьютера ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

Значения по умолчанию Default values

В приведенной ниже таблице перечислены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Enabled Enabled |

| Параметры по умолчанию, действующие на контроллере домена DC Effective Default Settings | Enabled Enabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Enabled Enabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Enabled Enabled |

Управление политикой Policy management

В этом разделе описаны возможности и инструменты, которые можно использовать для управления политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики вступают в силу без перезапуска устройства, когда они хранятся на локальном компьютере или распределены с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Рекомендации по конфликтам политики Policy conflict considerations

Политика, предоставленная через GPO, имеет приоритет по сравнению с локально настроенным параметром политики на компьютере, подключенном к домену. The policy as distributed through the GPO takes precedence over the locally configured policy setting on a computer joined to a domain. Для определения действующей минимальной длины пароля на контроллере домена используйте команду ADSI Edit или dsquery. On the domain controller, use ADSI Edit or the dsquery command to determine effective minimum password length.

Групповая политика Group Policy

Этот параметр политики можно настроить с помощью консоли управления групповыми политиками (GPMC) для распространения с помощью объектов групповой политики (GPO). This policy setting can be configured by using the Group Policy Management Console (GPMC) to be distributed through Group Policy Objects (GPOs). Если эта политика не содержится в распределенном объекте групповой политики, эту политику можно настроить на локальном устройстве с помощью оснастки локальной политики безопасности. If this policy is not contained in a distributed GPO, this policy can be configured on the local device by using the Local Security Policy snap-in.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пустые пароли — это серьезная угроза безопасности компьютера, и их следует отключать с помощью организационной политики и подходящие технические меры. Blank passwords are a serious threat to computer security, and they should be forbidden through organizational policy and suitable technical measures. Начиная с Windows Server 2003, параметры доменов Active Directory по умолчанию используют сложные пароли не менее семи знаков и восемь символов, начиная с Windows Server2008. Starting with Windows Server 2003, the default settings for Active Directory domains require complex passwords of at least seven characters, and eight characters starting with Windows Server2008. Тем не менее, если пользователи, у которых есть возможность создавать новые учетные записи, пропускают политики паролей на основе домена, они могут создавать учетные записи с пустыми паролями. However, if users with the ability to create new accounts bypass your domain-based password policies, they could create accounts with blank passwords. Например, пользователь может создать на отдельном компьютере один или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone computer, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями будут по-прежнему работать. The local accounts with blank passwords would still function. Любой пользователь, который знает имя одной из этих незащищенных учетных записей, может использовать ее для входа в систему. Anyone who knows the name of one of these unprotected accounts could then use it to log on.

Противодействие Countermeasure

Включите учетные записи: ограничить использование пустых паролей для параметра «только консольный вход» . Enable the Accounts: Limit local account use of blank passwords to console logon only setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Источник

Планировщик задач Windows — очень удобный инструмент, если вам нравится автоматизировать задачи на своем ПК. Этот инструмент помогает автоматически запускать программы при соблюдении определенных условий. Однако, если в программе есть проблемы, запланированные задачи не будут выполняться должным образом. В большинстве случаев это могло быть вызвано повреждением системных файлов.

К счастью, есть несколько способов исправить неисправность Планировщика заданий Windows.

Давайте посмотрим, как можно снова запустить планировщик заданий.

1. Исправьте планировщик задач с помощью редактора реестра.

Планировщик заданий может работать неправильно из-за неправильных или поврежденных ключей реестра. В этом случае вы можете решить эту проблему, изменив некоторые параметры реестра.

Прежде чем продолжить, вы можете сделать резервную копию реестра на случай, если что-то пойдет не так.

-

Чтобы начать, нажмите клавиши Windows + R, введите regedit и нажмите Enter, чтобы открыть редактор реестра.

-

Перейдите к HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Services> Schedule.

-

Найдите и дважды щелкните начальное значение на правой панели.

В следующем окне введите 2 в поле «Значение» и нажмите OK. Закройте редактор реестра и перезагрузите компьютер, чтобы сохранить эти изменения.

2. Используйте правильные условия задачи в планировщике задач.

Планировщик заданий может работать неправильно из-за неправильных условий задания. Вот несколько условий задач, которые необходимо правильно настроить, чтобы задачи выполнялись должным образом:

-

Введите «Планировщик заданий» в строке поиска меню «Пуск» Windows и выберите «Лучшее совпадение».

-

Выберите Библиотека планировщика заданий на левой панели.

-

На средней панели планировщика задач найдите конкретную задачу, которая не выполняется должным образом. Затем щелкните эту задачу правой кнопкой мыши и выберите «Свойства».

-

В следующем окне перейдите на вкладку «Общие» и отметьте «Выполнить» независимо от того, вошел ли пользователь в систему или нет.

-

Откройте раскрывающееся меню Настроить для и выберите Windows 10.

Затем перейдите на вкладку «Условия» и снимите флажок «Запускать задачу, только если компьютер подключен к сети переменного тока». Отсюда перейдите на вкладки «Триггеры» и «Действия» и убедитесь, что все условия вашей задачи верны.

Когда вы закончите, нажмите ОК и закройте Планировщик заданий. Перезагрузите компьютер, чтобы сохранить эти изменения.

3. Удалите поврежденный кэш дерева планировщика заданий.

Эта проблема может возникнуть из-за поврежденного кеша дерева планировщика заданий. Выявление и удаление поврежденного кэша дерева планировщика заданий может помочь вам решить эту проблему.

-

Чтобы начать, нажмите клавиши Windows + R, введите regedit и нажмите Enter.

-

В редакторе реестра перейдите к HKEY_LOCAL_MACHINE> ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ> Microsoft> Windows NT> CurrentVersion> Schedule> TaskCache.

-

Щелкните правой кнопкой мыши раздел «Дерево» и переименуйте его в Tree.old или что-нибудь подобное. Отсюда запустите планировщик задач и проверьте, не возникают ли проблемы.

Если это решит вашу проблему, значит, одна из записей в ключе дерева повреждена. Чтобы узнать, что это за запись, выполните следующие действия:

-

Переименуйте ключ Tree.old обратно в Tree.

-

Переименуйте каждую запись в разделе реестра Tree — по очереди — с суффиксом «.old». Каждый раз, когда вы это делаете, запускайте свой планировщик задач.

-

Если вы перестанете сталкиваться с проблемами после переименования определенной записи, то виноват в этом. Удалите эту конкретную запись и перезагрузите компьютер, чтобы сохранить эти изменения.

Поскольку эта проблема может быть вызвана повреждением системных файлов, вы можете решить ее с помощью инструментов DISM и SFC. Запуск сканирования SFC исправит поврежденные или отсутствующие системные файлы. Но чтобы убедиться, что SFC работает правильно, вам сначала нужно запустить инструмент DISM.

Вот как вы можете начать работу с DISM:

-

Нажмите клавиши Windows + R и введите CMD.

-

Нажмите Ctrl + Shift + Enter, чтобы открыть командную строку с повышенными привилегиями.

-

Введите следующую команду и нажмите Enter:

DISM / Онлайн / Очистка-Образ / ScanHealth

Когда сканирование будет завершено, введите следующую команду и нажмите Enter:

DISM / Онлайн / Очистка-Образ / RestoreHealth

После завершения сканирования перезагрузите компьютер.

Затем откройте командную строку, как описано выше. Чтобы запустить сканирование SFC, введите следующую команду и нажмите Enter:

sfc / scannow

По завершении сканирования закройте командную строку и перезагрузите компьютер.

Автоматизировать задачи вашего ПК удобно — просто убедитесь, что вы указали правильные условия, чтобы ваши задачи могли выполняться по мере необходимости. Если у вас возникнут трудности с планировщиком задач, вы должны легко решить их, используя предоставленные нами советы.